rocketmq

单元测试

贪心算法

安卓分区

cmake_policy

binder

青少年编程

EPICS

测试工具

ZYNQ

vue3组件

风控数据分析师

图像像素点测量温度

语法

图片提取

IO流中的属性集

信号完整性仿真

413

农业

webdav

逆向

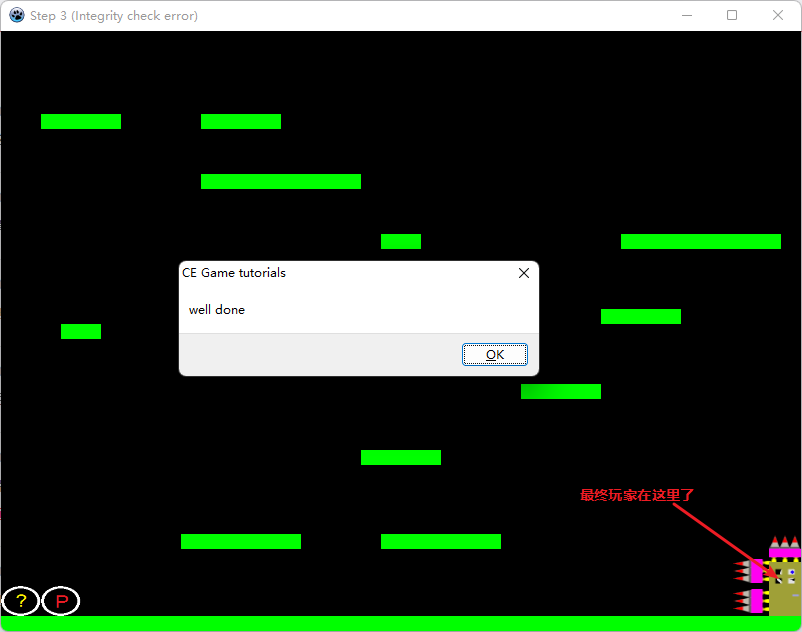

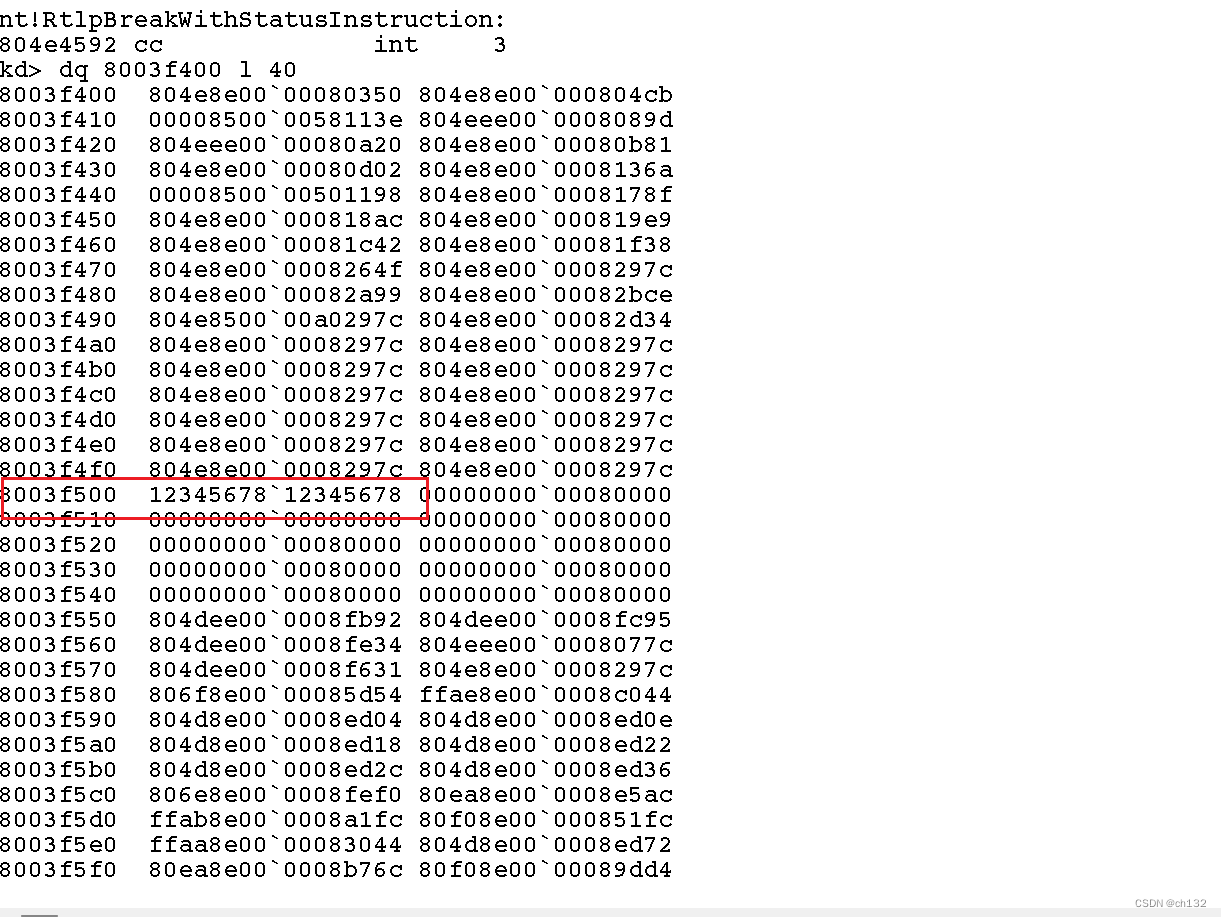

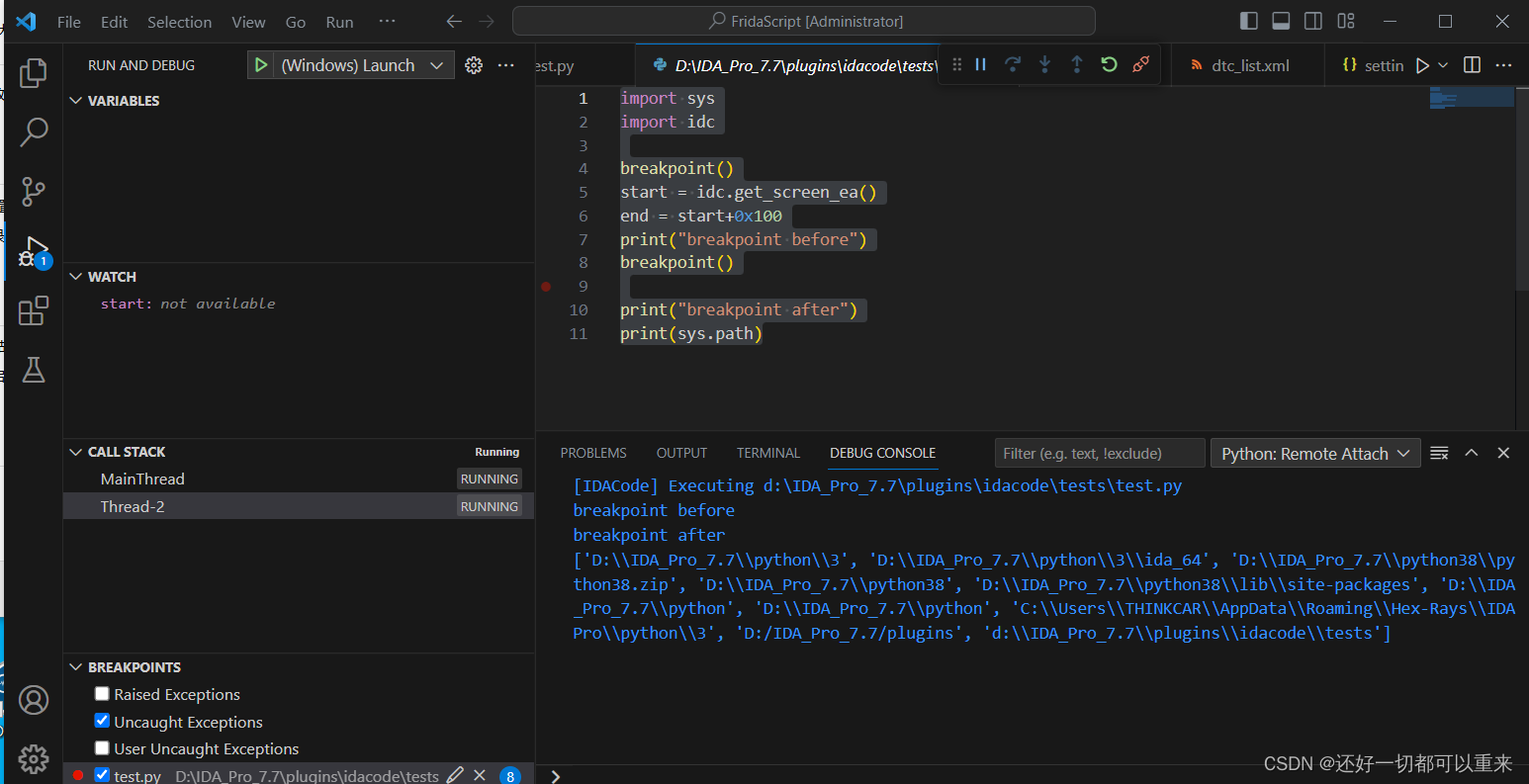

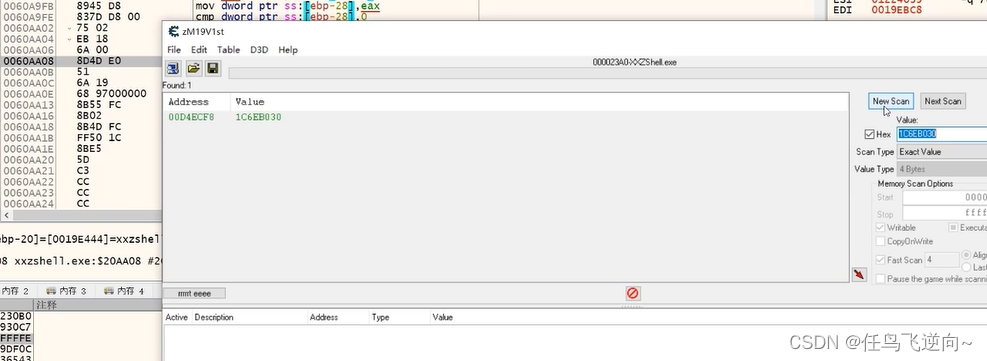

2024/4/11 15:30:49【Cheat Engine7.5】基础教程第三关(步骤4)

文章目录 一、简介二、操作步骤2.1、加载进程2.2、查找健康数据2.2.1、首次扫描(单浮点数100)2.2.2、点击打我,再次扫描数值97.112.2.3、修改数据值为50002.2.4、测试正常 2.3、查找弹药数据2.3.1、双浮点数1002.3.2、点击开火2.3.3、修改数据2.3.4、测试 2.4、通关…

浅探Android 逆向前景趋势~

前段时间,我和朋友偶然间谈起安卓逆向,他问我安卓逆向具体是什么,能给我们带来什么实质性的东西,我也和朋友大概的说了一下,今天在这里拿出来和大家讨论讨论,也希望帮助大家来了解安卓逆向。

谈起安卓逆向…

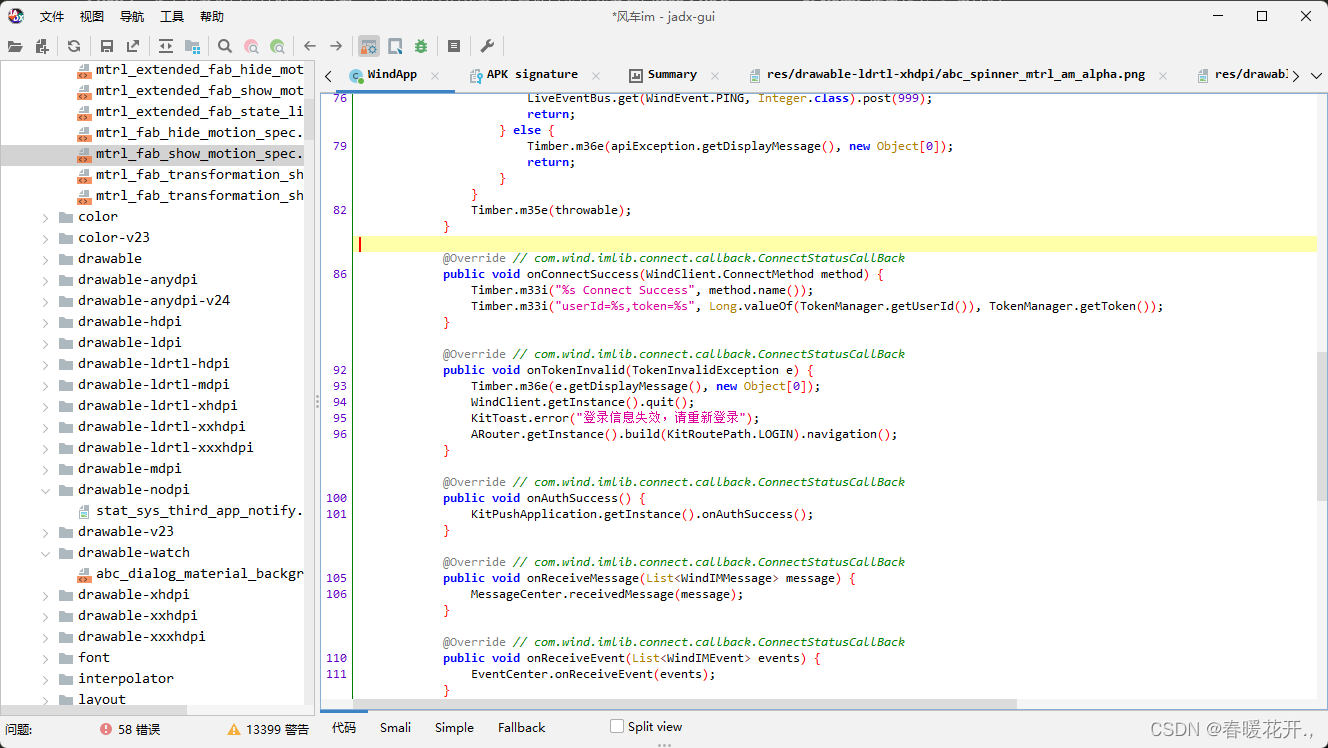

【Android】Android apk 逆向编译

链接:https://pan.baidu.com/s/14r5s9EJwQgeLK5cCb1Gq1Q 提取码:qdqt 解压jadx 在 lib 文件内找到 jadx-gui-1.4.7.jar 打开cmd 执行 :java -jar jadx-gui-1.4.7.jar示列:

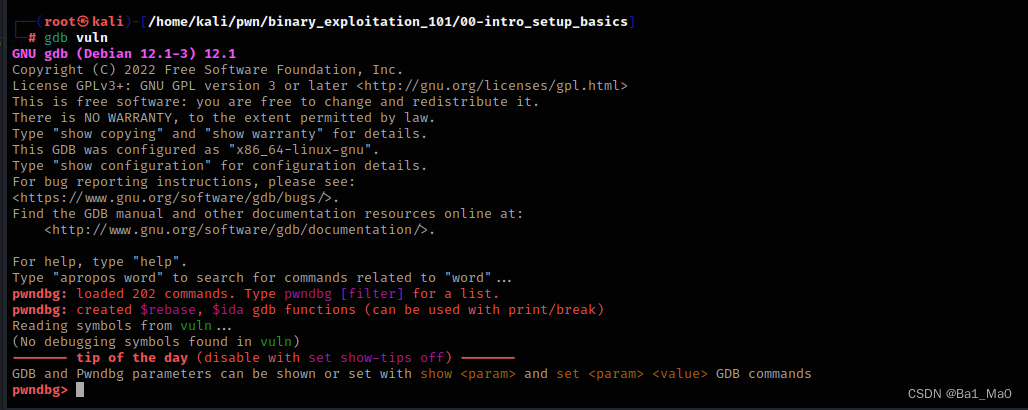

CTF Reverse入门(1) 环境安装

前言

逆向重点是分析和理解计算机程序、二进制文件或者其他软件的逆向工程技术。在CTF比赛中,参赛者通常会收到一个或多个二进制文件、程序、固件或者其他类型的软件,他们的任务是分析这些文件,识别潜在的漏洞或安全问题。

学逆向需要会密码…

fishhook-动态修改MachO文件

学习hook,不是要攻击别人,破坏别人的应用场景,而是为了更好的防护,让自己的应用更坚固更安全。

一、动态库注入回顾 在 《动态库注入》中使用了yololib对自定义动态库在WX应用中插入,既然能插入自定义库,我…

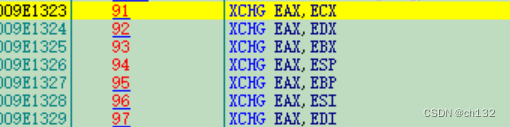

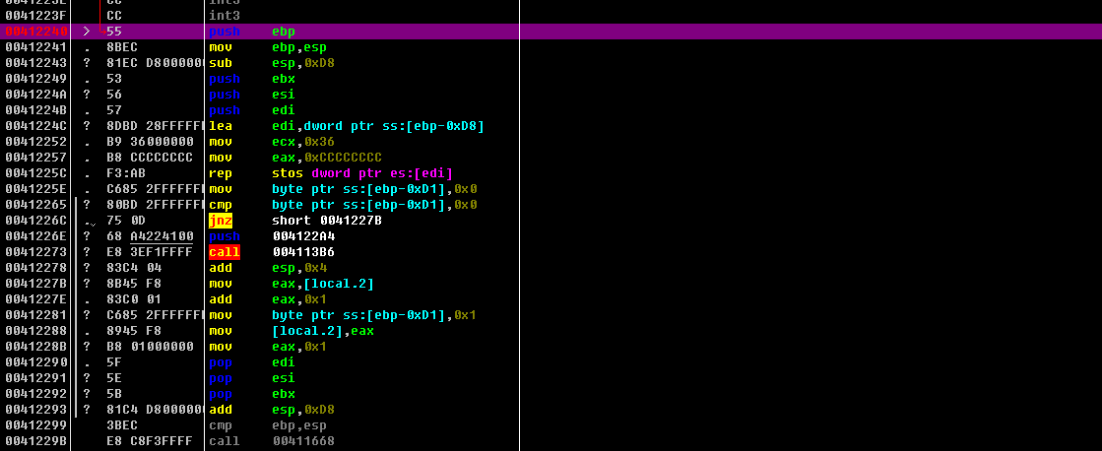

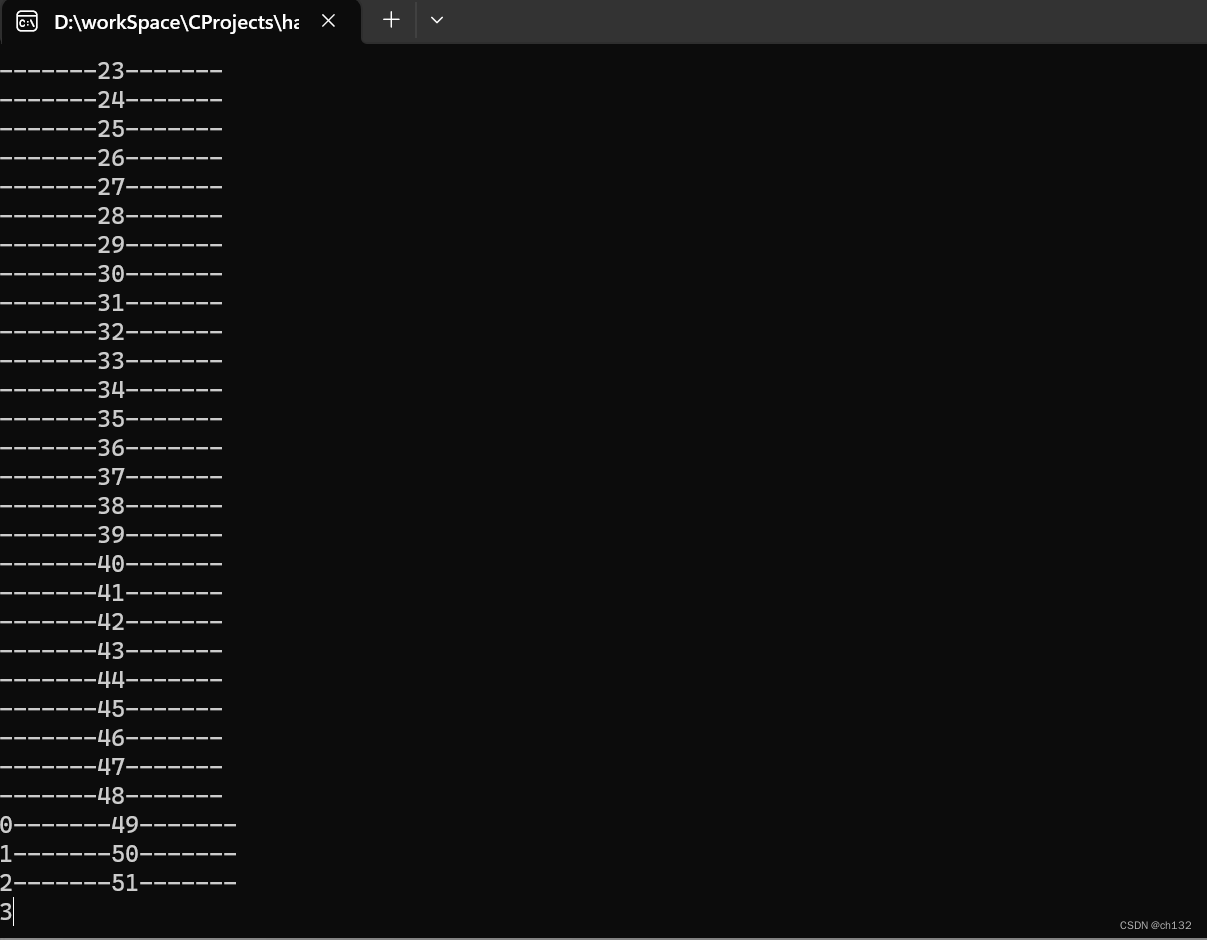

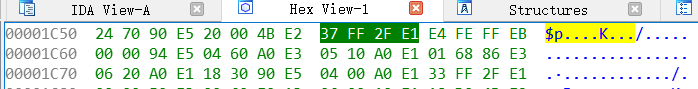

硬编码基础一(经典定长指令,寄存器相关)

硬编码基础一(定长指令)

push/pop 通用寄存器

50~57是push8个32位通用寄存器 58~5f是pop8个32位通用寄存器

inc/dec 通用寄存器

40~47是inc8个32位通用寄存器 47~4f是dec8个32位通用寄存器

八位通用寄存器的立即数赋值

b0~b3 {立即数} 是低八位(…

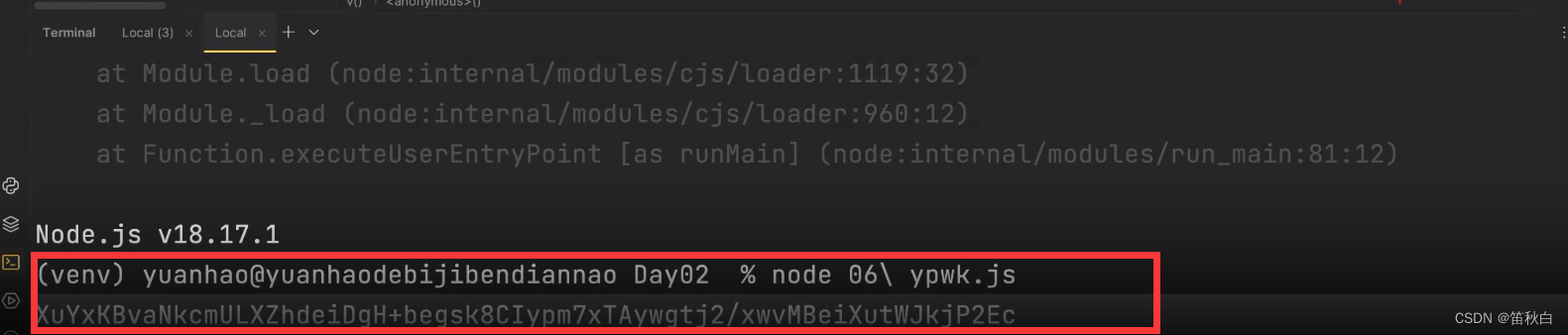

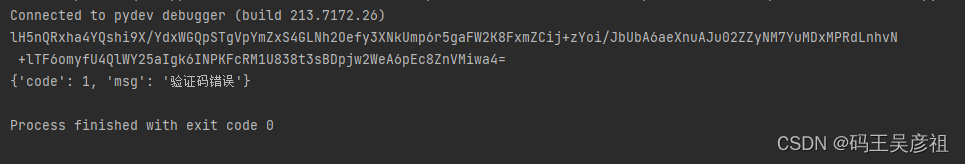

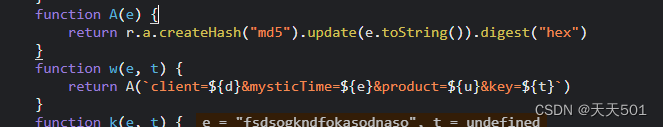

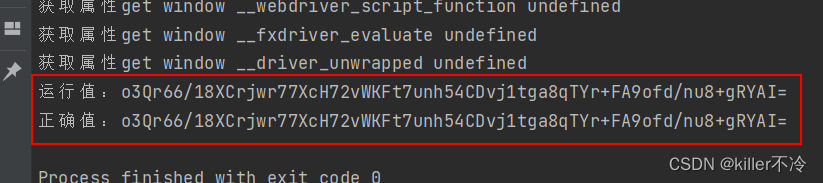

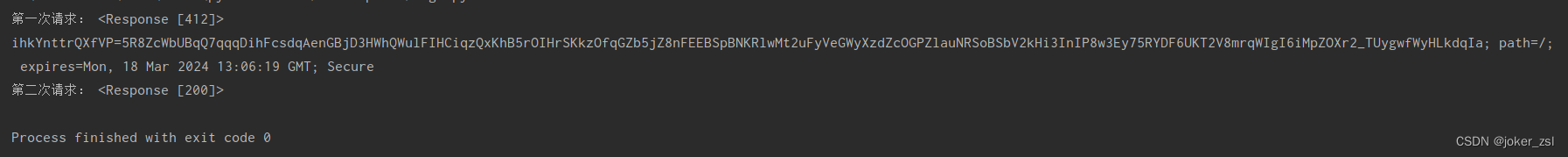

JS逆向 | instagram登入enc_password

*本文章仅供学习交流,切勿用于非法通途,如有侵犯贵司请及时联系删除

一、流程分析

分析发现密码加密,且发送POST请求时header必须携带x-csrftoken,否则是报403。

而x-csrftoken是在第一次访问主页的时候设置的。 二、逆向分析

通过查看请求堆栈找到生…

硬编码基础二(跳转相关)

硬编码基础二(跳转相关)

今天的指令都是跟eip的变动有关

JCC短跳系列跳转

这一系列是条件跳转指令也都是两字节定长,第一个字节是opcode也是跳转条件后一个字节是有符号的偏移长度,当条件成立时会跳转到当前eip 2 操作数的位置

70~7f是…

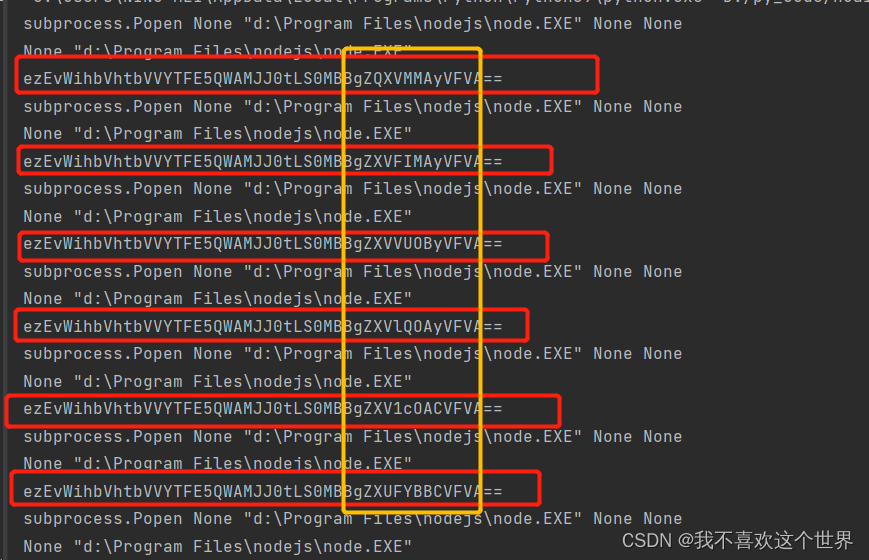

深度解析:用 Python 爬虫逆向破解 dappradar 的请求头加密 X-Api-Sk

大家好!我是爱摸鱼的小鸿,关注我,收看每期的编程干货。 逆向是爬虫工程师进阶必备技能,当我们遇到一个问题时可能会有多种解决途径,而如何做出最高效的抉择又需要经验的积累。本期文章将以实战的方式,带你详细地逆向分析 dappradar 网站请求头加密字段 X-Api-SK 的构造逻…

如何配置WinDbg和VMware实现内核的调试

设置 VMware 的虚拟串口

运行 VMware,首先将 Guest OS 系统电源关闭,这样才能修改该系统的虚拟机设置。 单击界面上的“编辑虚拟机设置”选项对虚拟机的属性进行设置。 单击“添加”按钮,打开 VMware 的 添加硬件向导 对话框 选择“串行端口…

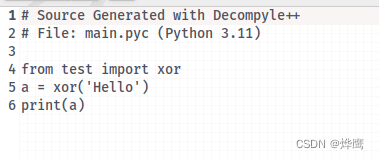

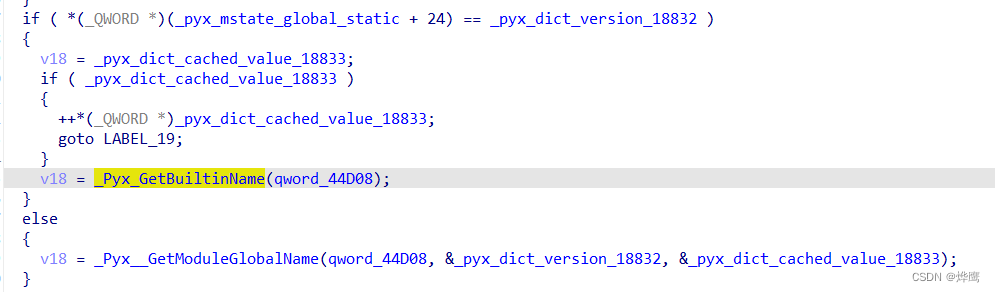

pycdc配置和使用

配置

使用的kali2023版本

安装cmake

pip install cmake

下载pycdc

git clone https://github.com/zrax/pycdc

切换到pycdc目录

cd pycdc

进行cmake

cmake CMakeLists.txt

make 使用

显示帮助信息

./pycdc -h

显示帮助信息 反编译

./pycdc /home/kali/Desktop/main…

[ScyllaHide] 04 ScyllaHide配置报错原因定位

[ScyllaHide] 文章列表-看雪地址:

00 简单介绍和使用01 项目概览02 InjectorCLI源码分析03 PEB相关反调试04 ScyllaHide配置报错原因定位05 ScyllaHide的Hook原理

ScyllaHide配置报错原因定位

使用OD进行调试的时候,一直报错,如下图所示&a…

[ScyllaHide] 05 ScyllaHide的Hook原理

[ScyllaHide] 文章列表-看雪地址:

00 简单介绍和使用01 项目概览02 InjectorCLI源码分析03 PEB相关反调试04 ScyllaHide配置报错原因定位05 ScyllaHide的Hook原理

ScyllaHide的Hook原理

Hook是通过修改程序代码或数据,达到改变程序逻辑的目的。Hook种…

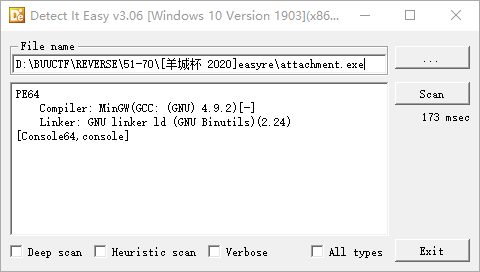

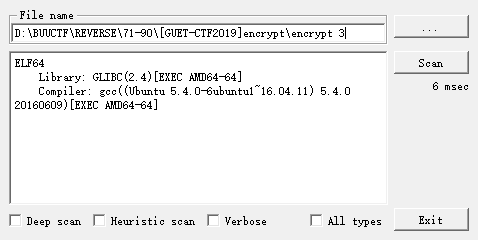

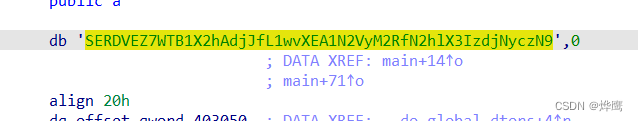

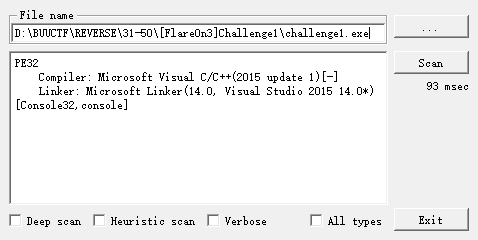

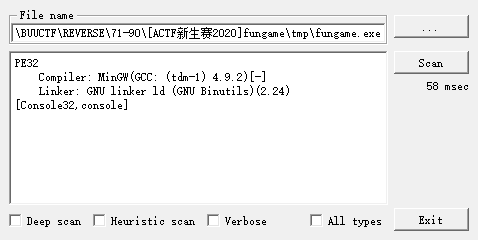

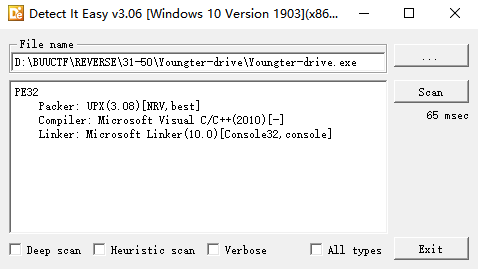

ADworld reverse wp easyre-153

逆向分析

做逆向题先查壳, 就像做pwn先checksec一样

用PEid查不出来, 用Exeinfo PE可以查出ELF文件的壳 用工具直接脱upx壳, kali自带的工具或者手动安装一个windows的upx工具

脱壳之后拖入IDA32

int __cdecl main(int argc, const char **argv, const char **envp)

{int …

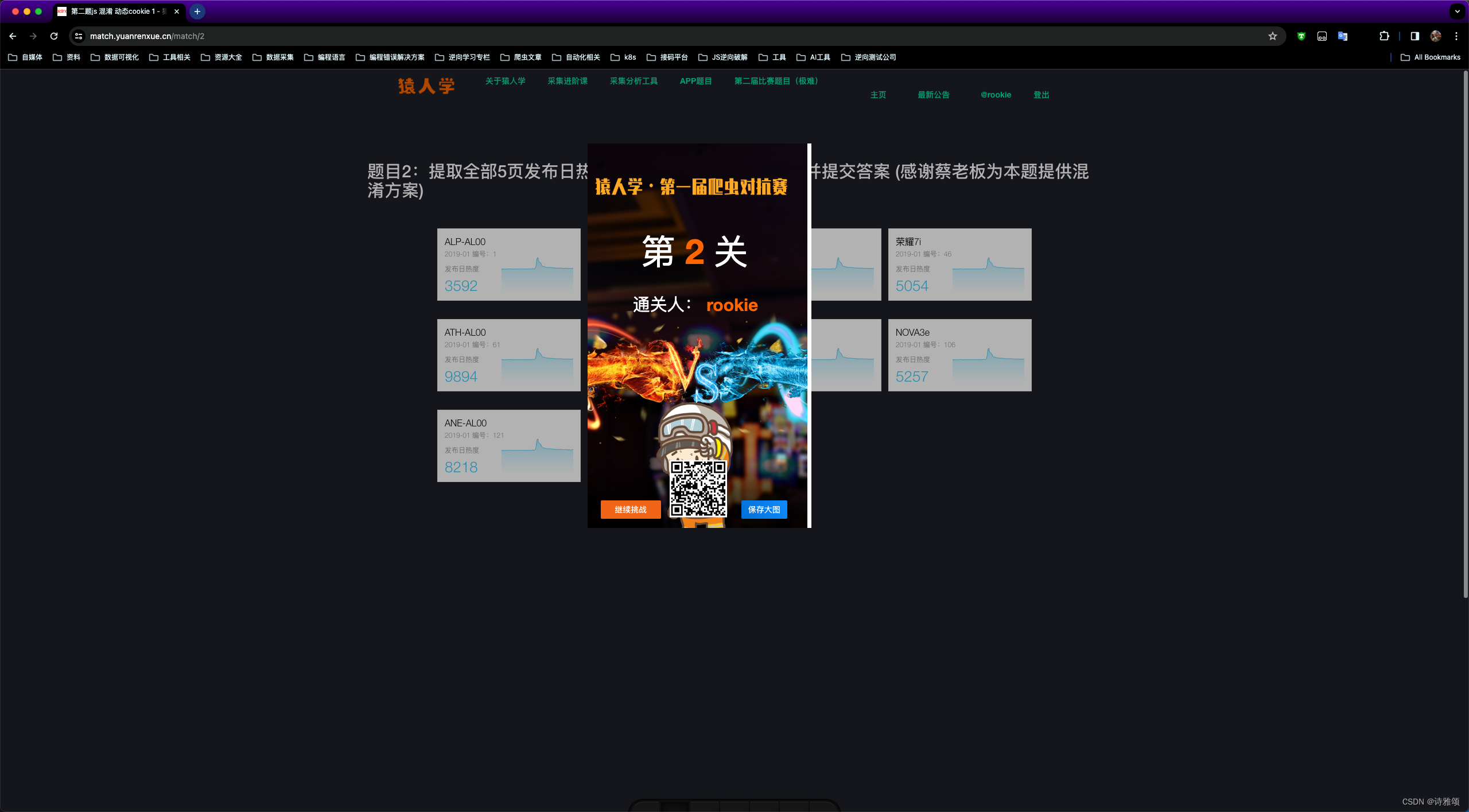

【JS逆向学习】猿人学第六题 js混淆 回溯

逆向目标

网址:https://match.yuanrenxue.cn/match/6接口:https://match.yuanrenxue.cn/api/match/6参数:payload(m、q)

逆向过程

老规矩,先来分析网络请求,加密的地方一目了然,没什么可多说的ÿ…

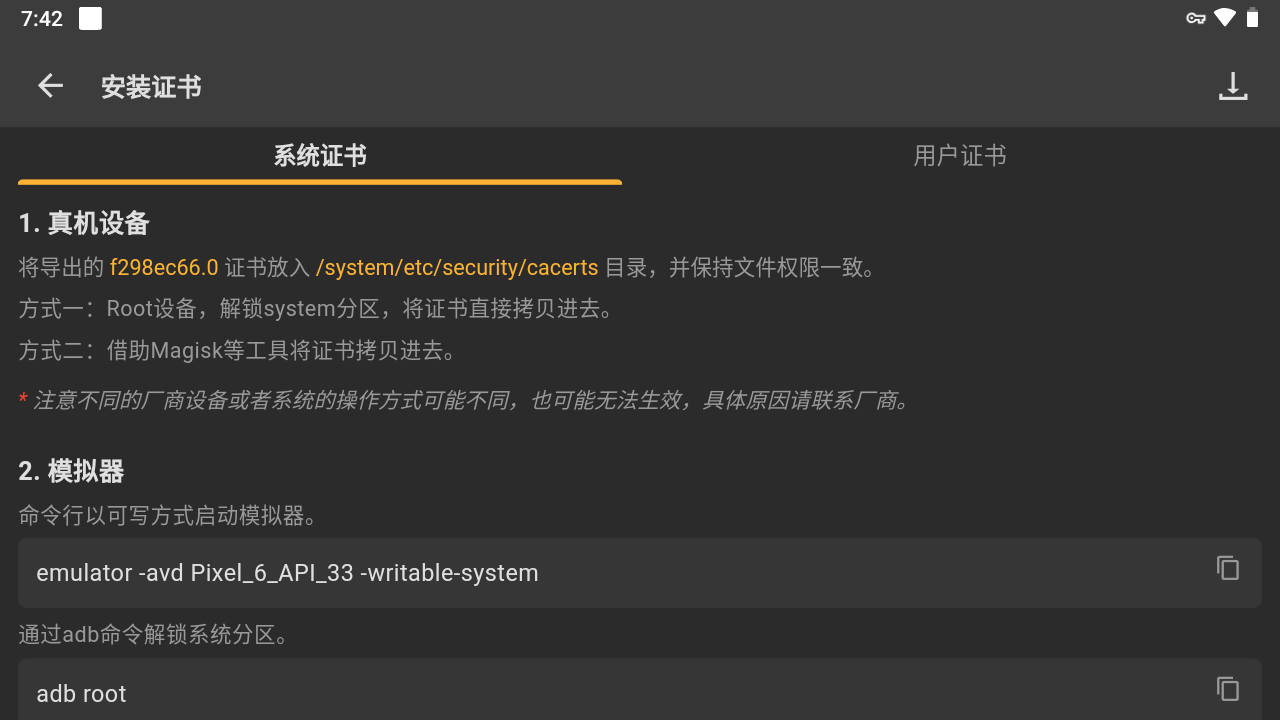

爬虫----记录某新闻详情页app逆向过程(app逆向初学第一次实战)

仅供学习交流使用,非商业用途,如有侵权,请联系我删除!!! 直接进入正题: 1. 使用Charles抓包: 发现请求不能正常返回,返回“数据加载异常,点击屏幕刷新” 这说明我们的抓包环境被识别出来了&…

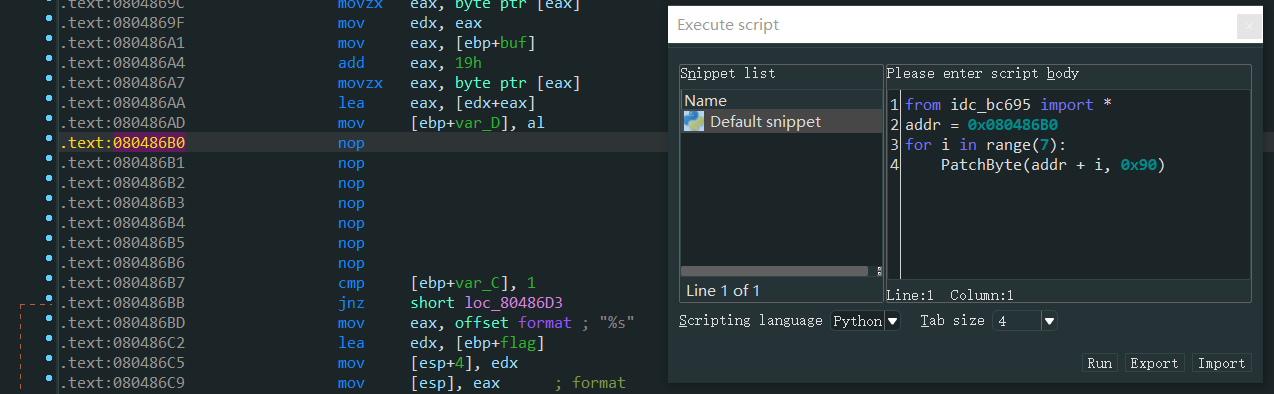

BUUCTF reverse wp 51 - 55

findKey shift f12 找到一个flag{}字符串, 定位到关键函数, F5无效, 大概率是有花指令, 读一下汇编 这里连续push两个byte_428C54很奇怪, nop掉下面那个, 再往上找到函数入口, p设置函数入口, 再F5

LRESULT __stdcall sub_401640(HWND hWndParent, UINT Msg, WPARAM wPara…

【每日逆向】BUUCTF--[ACTF新生赛2020] easyre

拿到exe文件先查下信息,是一个32位程序,加了壳。 不会脱,直接拿到自动脱壳机潦草结束 看着有点乱,稍微改改 嗯,这样舒服多了。就是将V6扩展到18个字节大小,V5也扩展到12个字节大小,这样更符合源…

BUUCTF Reverse(reverse2, 内涵的软件, 新年快乐)

BUUCTF Reverse(reverse2, 内涵的软件, 新年快乐)

reverse2

这道题本质上其实和reverse1一样,也是字符的替换,将文件用IDA打开后,也是可以直接看到flag信息的,但是同样的,那也不是最终的flag,分析可得是将…

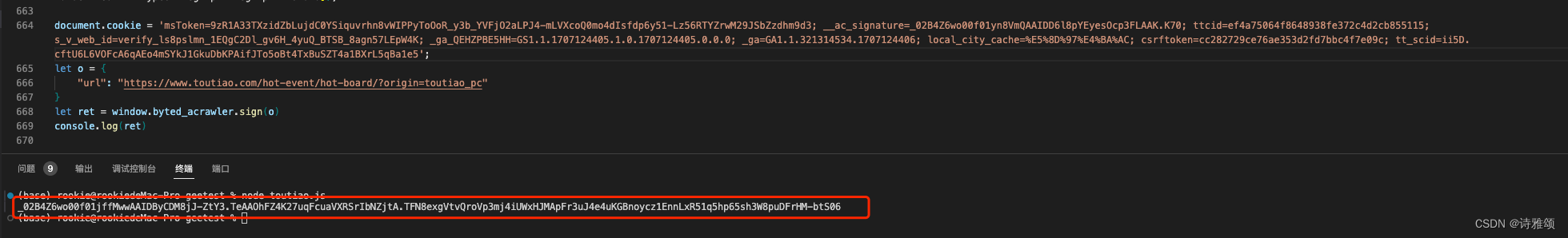

【JS逆向学习】今日头条

逆向目标

目标网页:https://www.toutiao.com/?wid1707099375036目标接口:https://www.toutiao.com/api/pc/list/feed目标参数:_signature

逆向过程

老规矩先观察网络请求,过滤XHR请求观察加密参数,发现Payload的_s…

深度解析:用Python爬虫逆向破解某查查加密数据!

大家好!我是爱摸鱼的小鸿,关注我,收看编程干货。 本期文章将带你详细地逆向解析某查查加密数据的构造逻辑,Follow me~ 特别声明:本篇文章仅供学习与研究使用,不用做任何非法用途,请大家遵守相关法律法规 作者:Maker陈,本文字数:1.2k,阅读时长≈2分钟 目录 一、逆向目…

你参与的APP开发项目安全吗?

Android将安全设计贯穿系统架构的各个层面,覆盖系统内核、虚拟机、应用程序框架层以及应用层各个环节,力求在开放的同时,也恰当保护用户的数据、应用程序和设备的安全。Android安全模型主要提供以下几种安全机制:

进程沙箱隔离机…

解某麦数据请求参数analysis加密

意外发现一个可以查询app下载量得网站,

想筛选一下哪些下载量在1w-10w之间,大概需要5k个.。

感觉应该没啥加密,好把,是我小看了,有个参数是加密得,如图。

analysis 扣js开始,

f12 去资源文件…

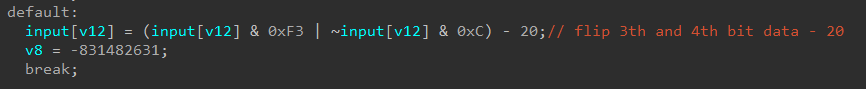

BUUCTF reverse wp 71 - 75

[NPUCTF2020]你好sao啊 int __cdecl main(int argc, const char **argv, const char **envp)

{__int64 v3; // rax__int64 v4; // rdx__int64 v5; // raxsize_t v6; // rax__int64 v7; // rax__int64 v8; // rdx__int64 v9; // rax__int64 v11; // rdx__int64 v12; // raxchar …

保护模式阶段测试-模拟3环0环调用

保护模式阶段测试-模拟3环0环调用

最近又复习了一下保护模式相关的内容,然后打算搞个能够把段页的大部分知识能够串联起来的测试代码 最终想到的一个项目如下:

三环部分: 0.编写一个函数读取高2g的地址内容 1.通过设备通信到0环告诉0环我新…

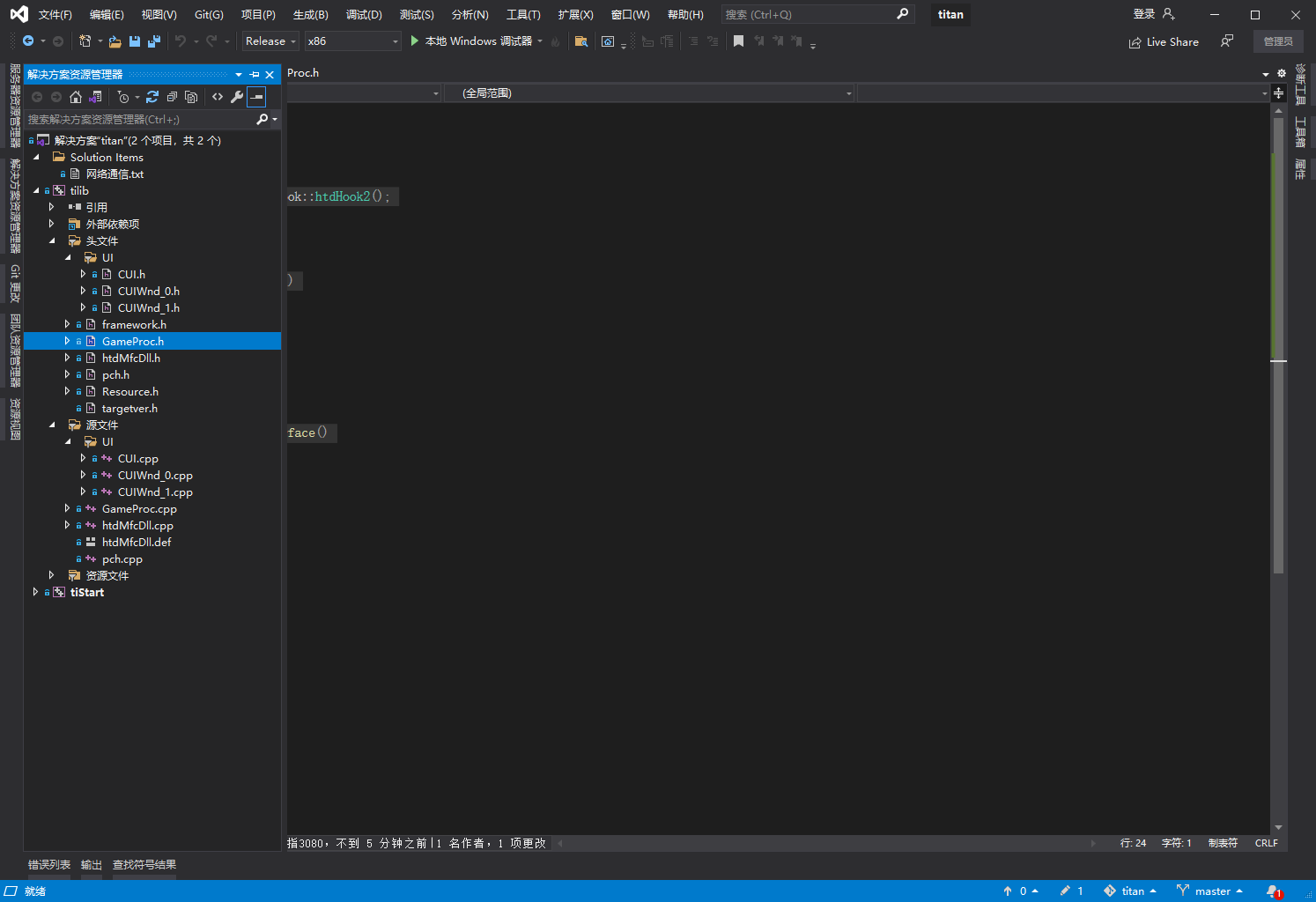

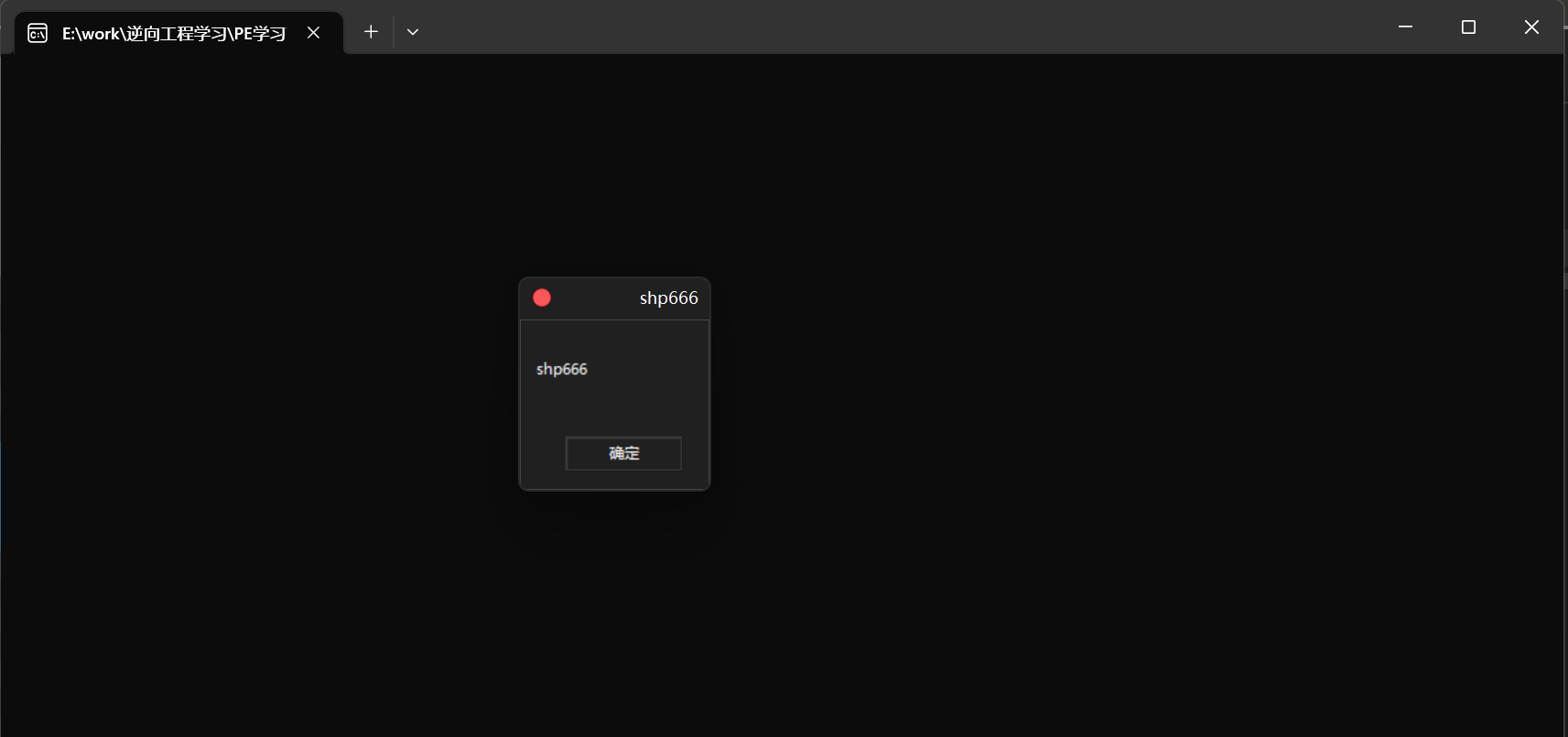

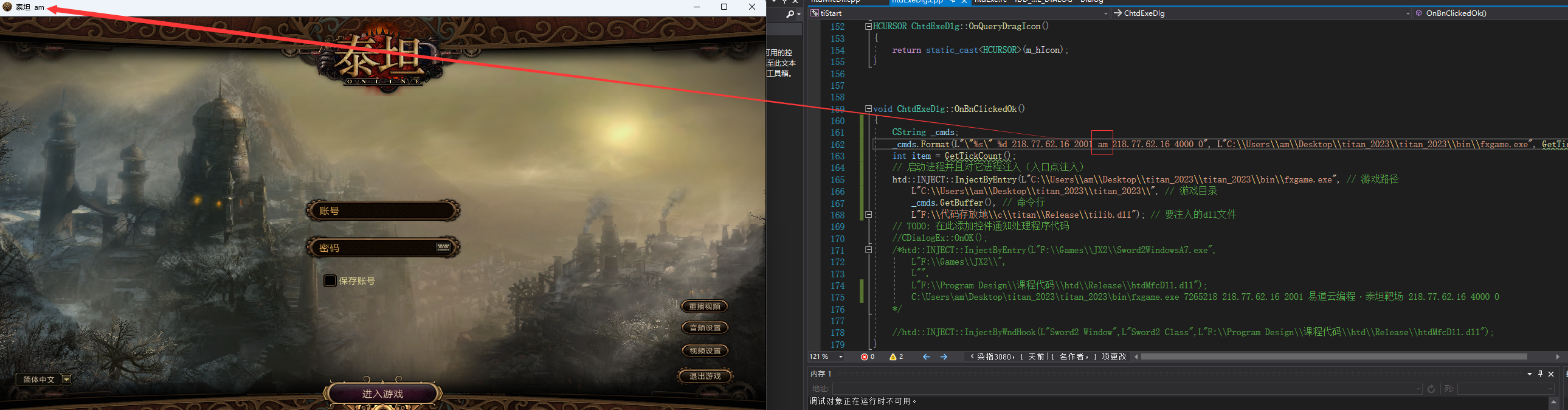

90.网游逆向分析与插件开发-游戏窗口化助手-项目需求与需求拆解

内容参考于:易道云信息技术研究院VIP课

上一个内容:实现物品使用策略的功能-CSDN博客

项目需求: 在游戏窗口化时,可以在游戏之外弹出一个窗口,可以隐藏或者显示游戏窗口,显示游戏人物的基本状态ÿ…

【CE】图形化作弊教程通关手册(超真实的游戏体验)

▒ 目录 ▒🛫 导读需求开发环境1️⃣ 第一关翻译操作总结2️⃣ 第二关(代码共享)翻译操作验证3️⃣ 第三关翻译操作总结🛬 文章小结📖 参考资料🛫 导读

需求 除了Tutorial-x86_64.exe教程外,CE…

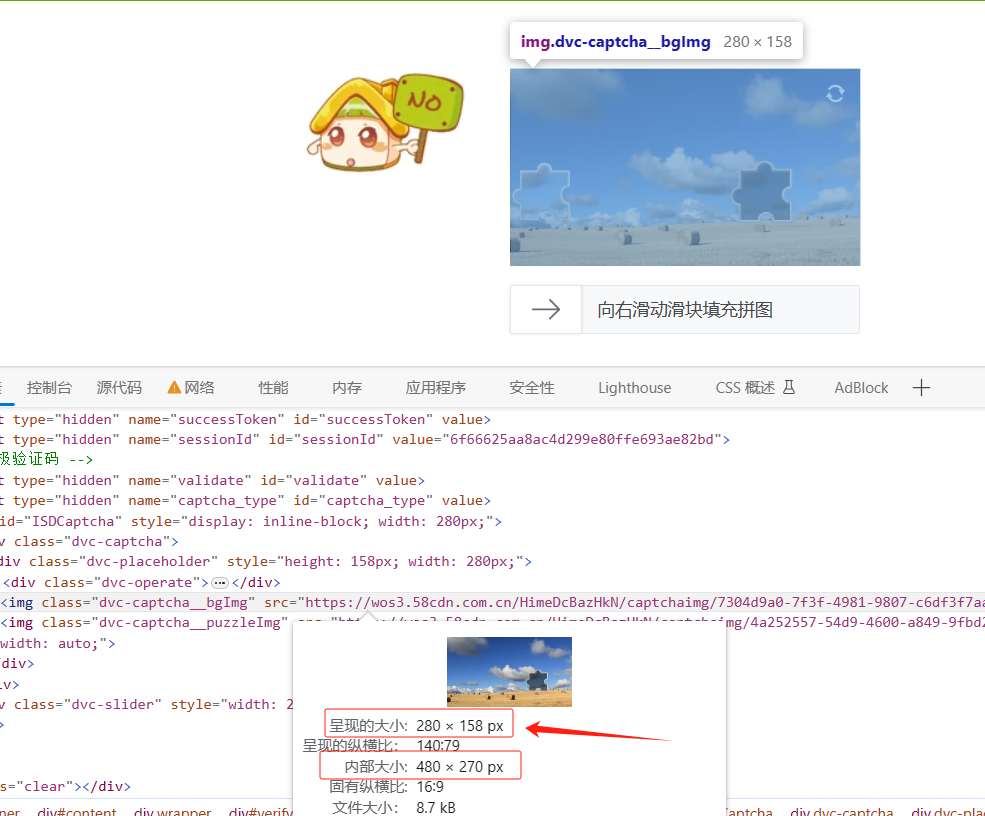

【JS逆向】逆向案例之 ----- 安某客滑块

every blog every motto: You can do more than you think. https://blog.csdn.net/weixin_39190382?typeblog

0. 前言 安某客滑块小结 1. 初步分析

总共分为两步,

获取滑块图片信息检查滑块移动是否正确

整体框架如下: 1.1 getinfoTp

获取图片信息…

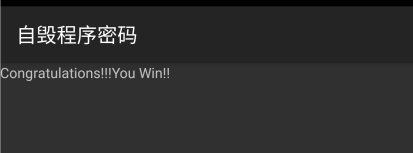

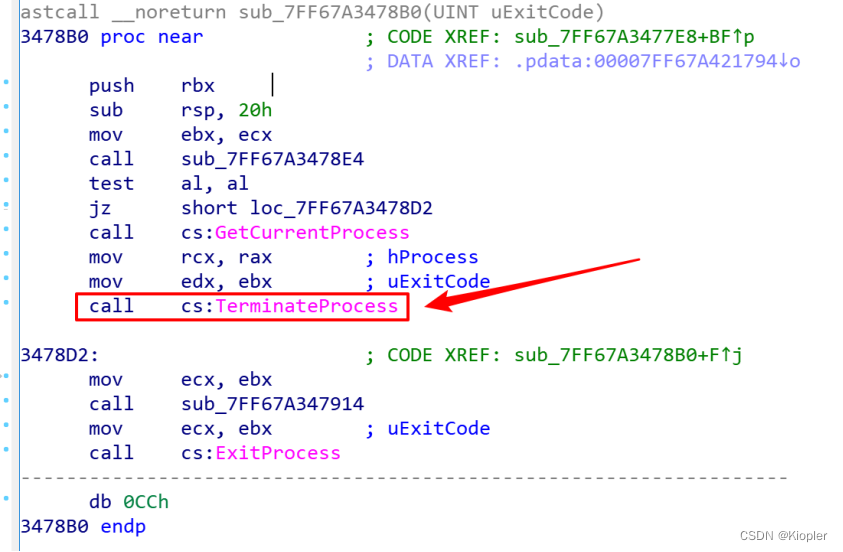

实战分析自毁程序Crackme IDA动态调试

一、目标

Crackme:https://github.com/404nofoundx/Cloud/blob/main/AliCrackme.zip 二、查看java代码

二话不说上jadx,通过AndroidManifest.xml文件确定入口。

三、IDA静态分析 四、IDA动态分析

打上断点 还没等到断点的时候,程序就崩溃…

【记录】IDA|IDA怎么查看当前二进制文件自动分析出来的内存分布情况(内存范围和读写性)

IDA版本:7.6 背景:我之前一直是直接看Text View里面的地址的首尾地址来判断内存分布情况的,似乎是有点不准确,然后才想到IDA肯定自带查看内存分布情况的功能,而且很简单。

可以通过View-Toolbars-Segments,…

【逆向】C与汇编的关系

程序1

使用 VC6.0 编译如下程序(使用 VC6.0 的原因是该编译器不会对代码进行过多的优化,因此适合逆向入门)

// 01.cpp : Defines the entry point for the console application.

//

# include "stdafx.h"int main(int argc, char…

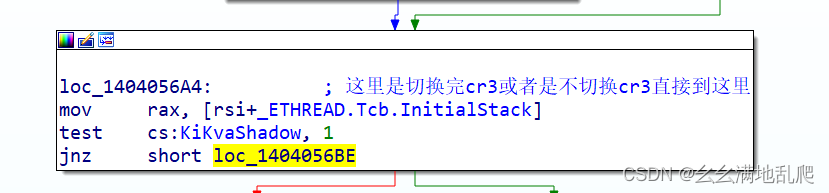

x64内核实验7-线程

x64内核实验7-线程

TOC 线程是比较重要的内核结构,思考一下其实可以想到线程结构体在64位下的变化应该不会很大最多只是扩充了一些内容,因为从我们之前分析段页时候会发现cpu更新的这些内容大部分不影响xp时候的线程切换机制,下面我们来验证…

NSSCTF逆向题解

[SWPUCTF 2021 新生赛]简简单单的逻辑 直接把key打印出来,然后整理一下result,让key和result进行异或

key[242,168,247,147,87,203,51,248,17,69,162,120,196,150,193,154,145,8]

data[0xbc,0xfb,0xa4,0xd0,0x03,0x8d,0x48,0xbd,0x4b,0x00,0xf8,0x27,0x…

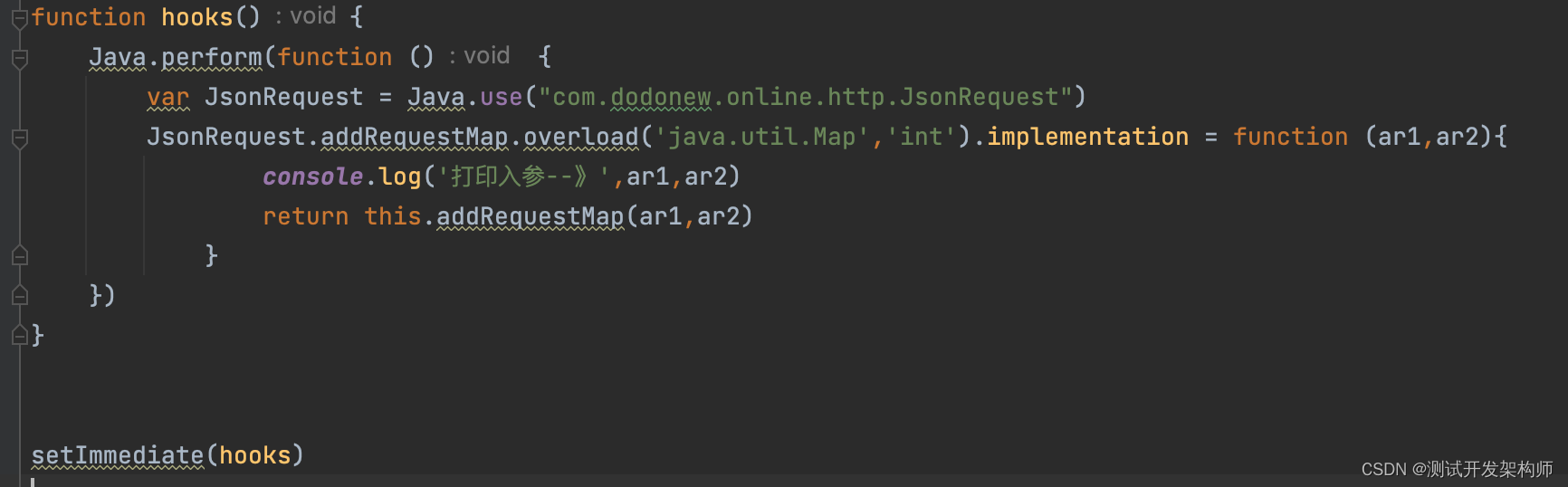

frida - 3.hook类

Hook Java类

获取和修改类的字段、 hook 内部类、枚举所有加载的类。 hook内部类

要hook这个类、需要在类和内部类名之间加上$字符 采用这个分割 var innerClass = Java.use("com.luoge.com.Money.Money$innerClass")hook内部类 可以使用InnerClass.$init 来进行查…

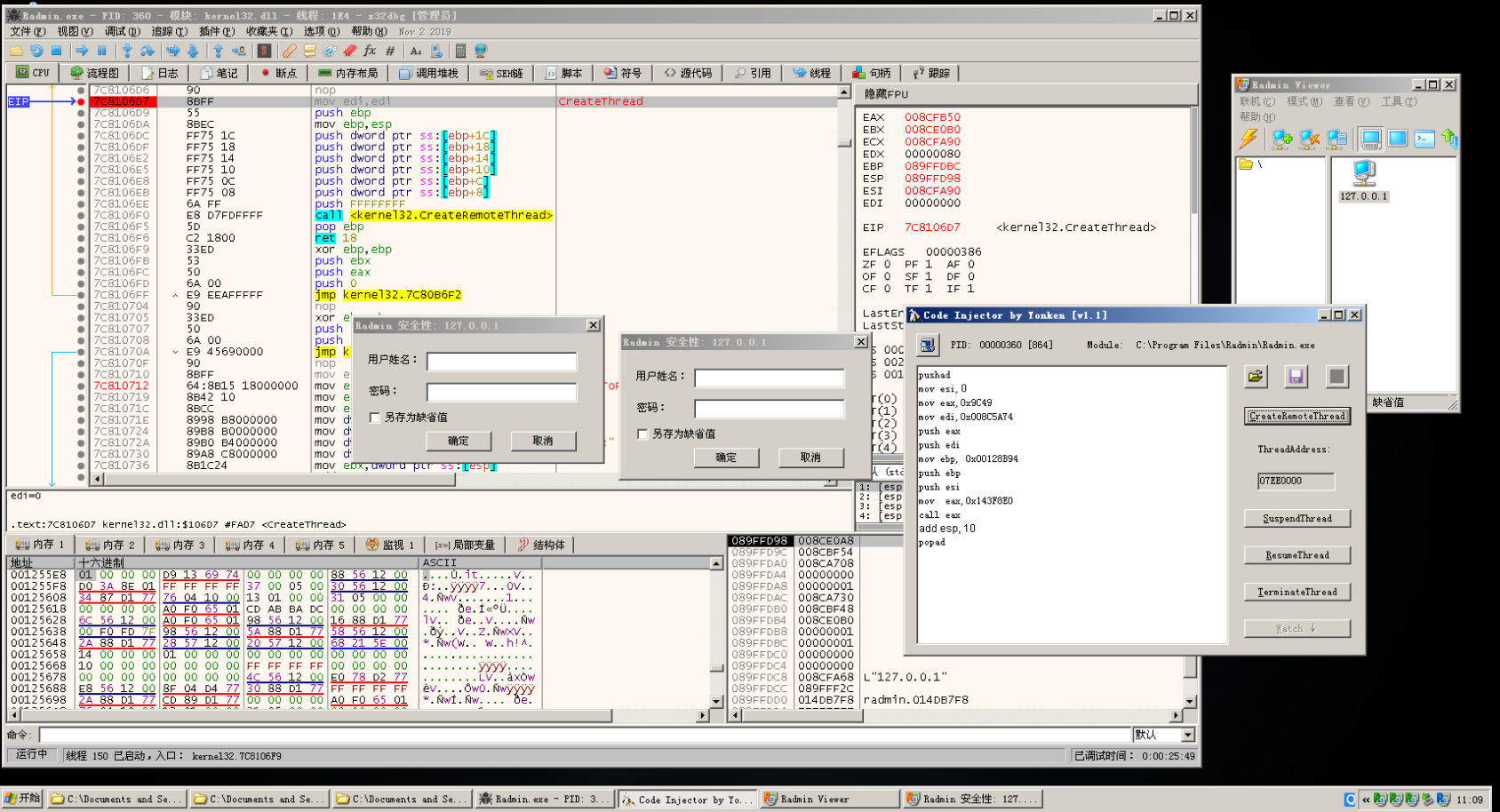

远程线程注入(简单样例以及原理)

远程线程注入(简单样例以及原理)

注入的目标是将我们的代码注入到目标进程的地址空间中

注入通常可以根据注入的内容分为两种类型:

shellcode注入 :这种注入是将我们的代码直接注入到目标内存中,这就要保证我们的代码在贴到其他地址上后仍…

92.网游逆向分析与插件开发-游戏窗口化助手-显示游戏数据到小助手UI

内容参考于:易道云信息技术研究院VIP课

上一个内容:游戏窗口化助手的UI设计-CSDN博客

码云地址(游戏窗口化助手 分支):https://gitee.com/dye_your_fingers/sro_-ex.git

码云版本号:e8116af3a7b0186adba…

BUUCTF Reverse 新年快乐

下载文件先查壳,可以看到有UPX壳

用upx脱壳 拖到ida pro32,shiftF12查看字符串,看到关键字flag,双击进去 双击然后f5查看伪代码 main函数伪代码 关键函数:

strncmp(const char *str1, const char *str2, size_t n)…

[newstarctf2023] --RE wp

AndroGenshin:

rc4加密表,base64换表: 脚本梭就行 python

username b"genshinimpact"

base64_table [125, 239, 101, 151, 77, 163, 163, 110, 58, 230, 186, 206, 84, 84, 189, 193, 30, 63, 104, 178, 130, 211,164, 94, 75, 16, 32, 33…

小程序逆向之源码获取

背景:小程序使用越来越多,很多时候,我们工作中需要用到对小程序的研究,那么就出现了一个课题,小程序如何逆向,如何获取源码,今天这篇文章就来讲一下如何获取源码(pc端)。…

【逆向】从逆向角度看C++

从逆向角度看C

1.2.1

虚函数地址表(虚表) 定义:当类中定义有虚函数时,编译器会把该类中所有虚函数的首地址保存在一张地址表中,即虚函数地址表。虚表信息在编译后被链接到执行文件中,因此所获得的虚表地址…

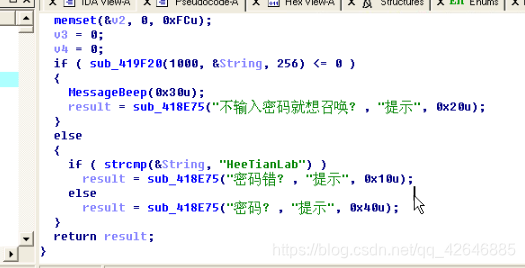

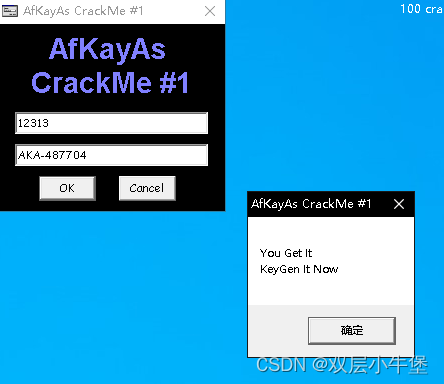

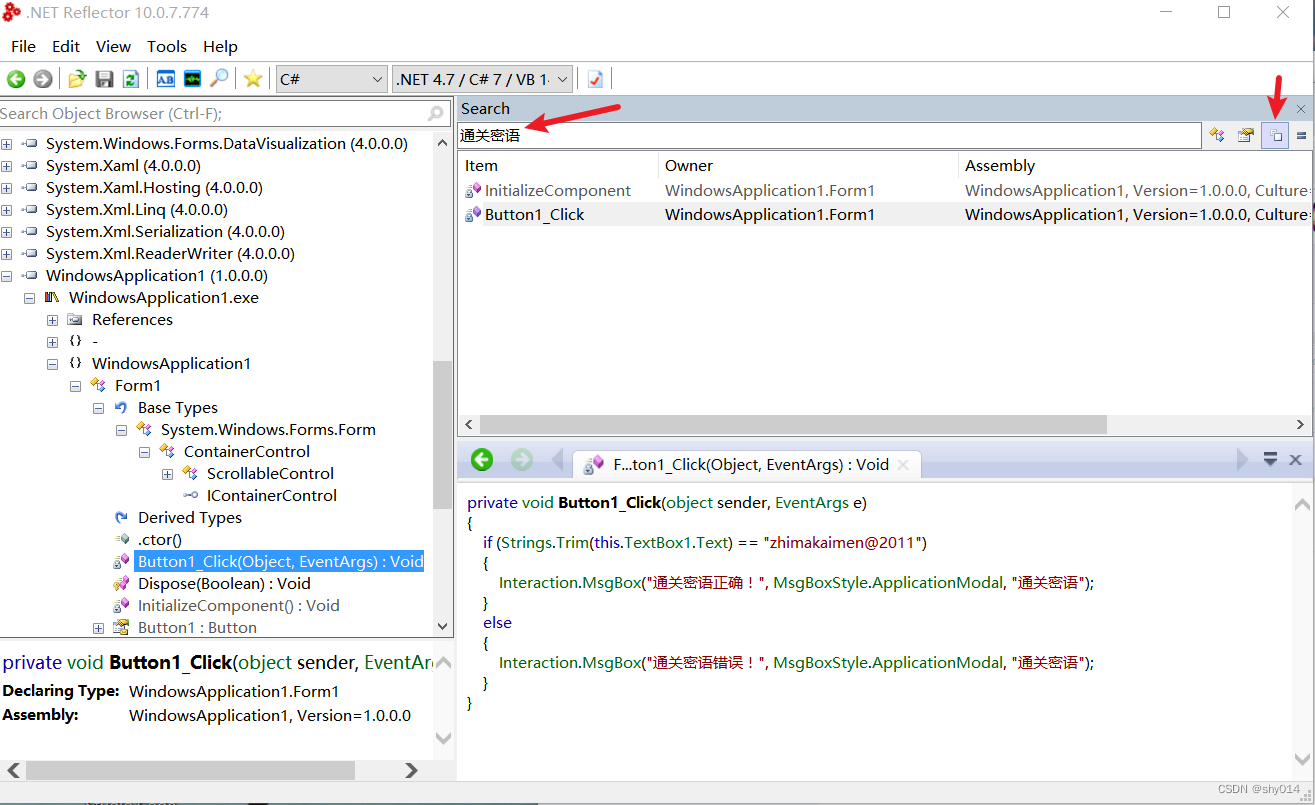

CTF | Reverse练习之初探

题目描述: 主机C:\Reverse\1目录下有一个CrackMe1.exe程序,运行这个程序的时候会提示输入一个密码,当输入正确的密码时,会弹出过关提示消息框,请对CrackMe1.exe程序进行逆向分析和调试,找到正确的过关密码。…

安装Edxposed出现问题:有Riru提示未安装Riru

对应版本 Riru-v25.4.4.zip EdXposed-v0.5.2.2_4683.zip EdXposedManager-4.6.2.apk

链接:https://pan.baidu.com/s/1oNaj_vM5_7_giAaELK38mA?pwd5sow 提取码:5sow

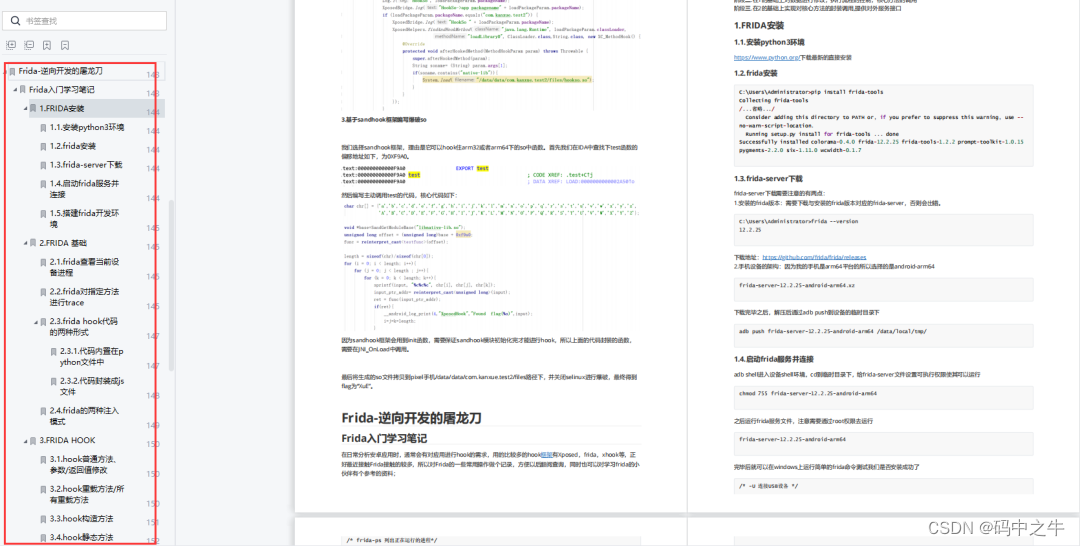

Hook神器: frida超详细安装教程

一、概述

Frida是个轻量级别的hook框架,是Python API,但JavaScript调试逻辑

Frida的核心是用C编写的,并将Google的V8引擎注入到目标进程中,在这些进程中,JS可以完全访问内存,挂钩函数甚至调用进程内的本机…

JS逆向-mytoken之code参数

前言 本文是该专栏的第60篇,后面会持续分享python爬虫干货知识,记得关注。

本文以mytoken为例,通过js逆向获取其code参数的生成规律。具体的“逆向”思路逻辑,笔者将会详细介绍每个步骤,并且将在正文结合“完整代码”进行详细说明。

接下来,跟着笔者直接往下看正文详细…

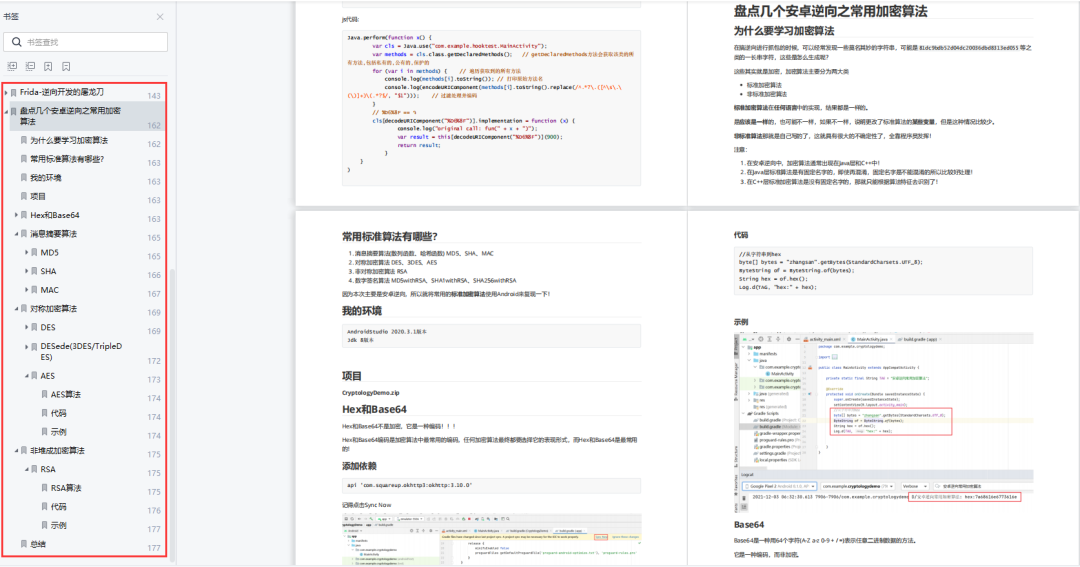

看雪逆向-Security Documentation

看雪逆向-Security Documentation一 、基础知识1.1 cpu体系架构1.1-1 RISC和CISC1.1-2 CPU工作的基本原理push ebp // 实现压入操作的指令POP //实现弹出操作的指令// ESP是堆栈指针 总是指向栈顶位置。一般堆栈的栈底不能动 无法暂借使用MOV指令 //数据传送指令push -0x1F12暂…

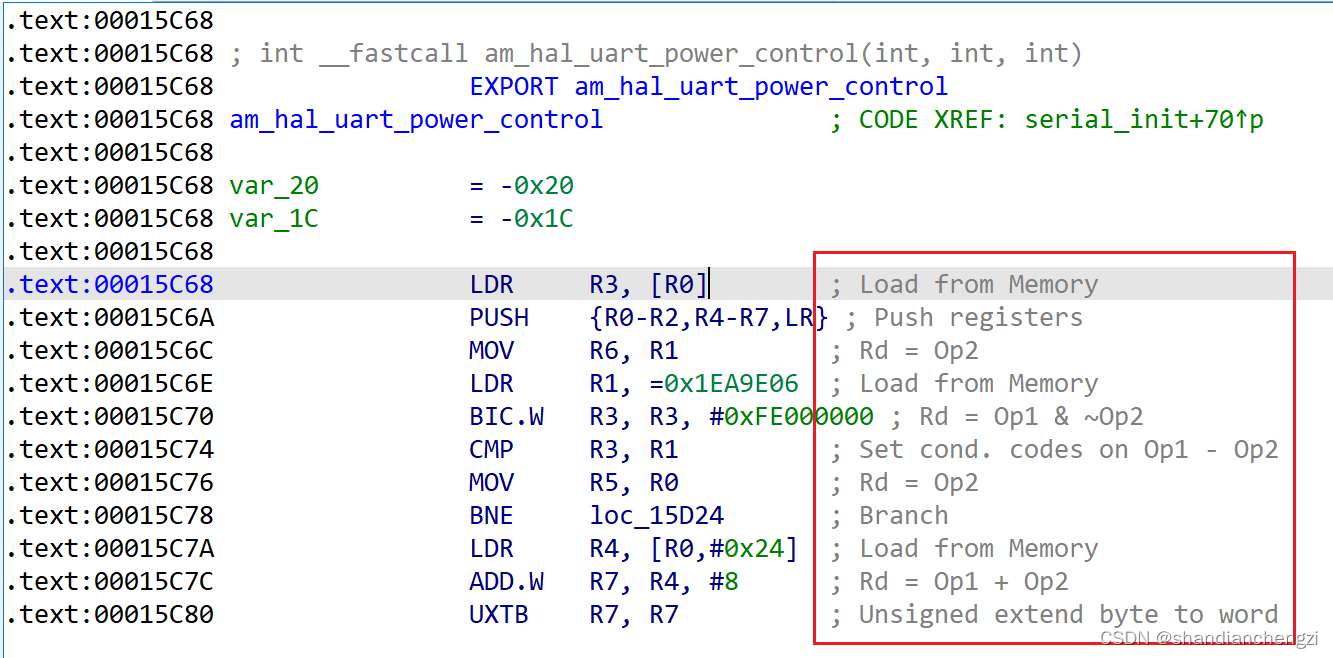

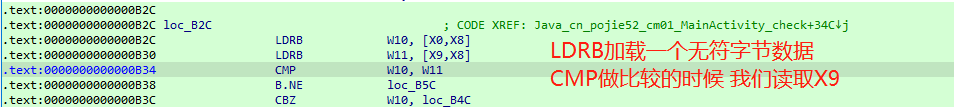

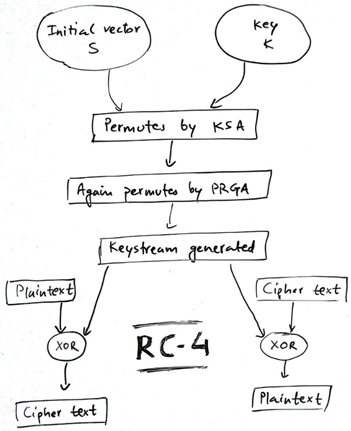

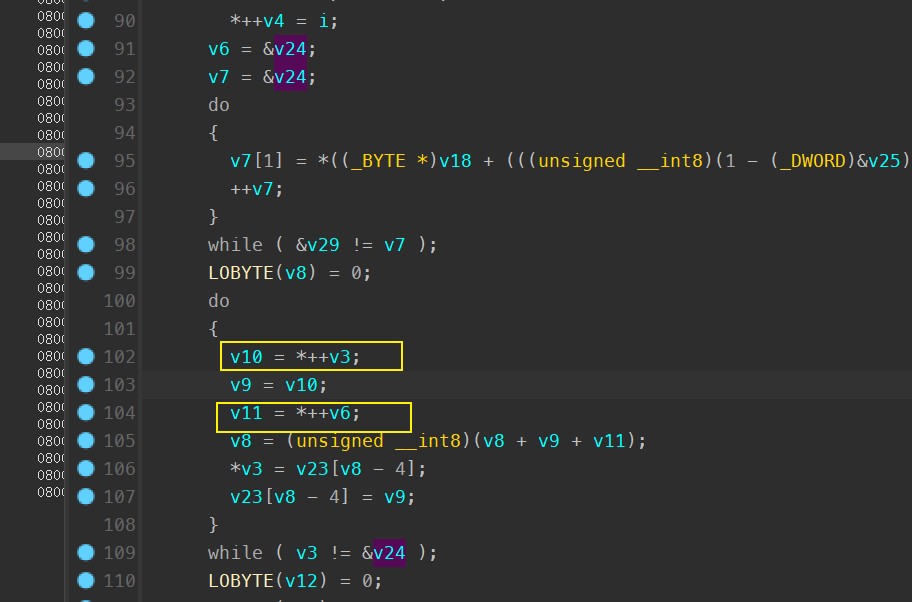

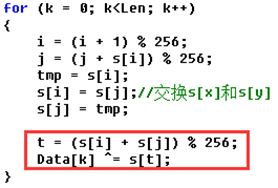

密码学 | RC4算法Native层分析

一、Java层分析 二、Native层分析

1、Java_cn_pojie52_cm01_MainActivity_check

首先分析入参出参和大体流程。

2、sub_B90

接下来看下sub_B90。 其中主要部分进行了两次循环,第一个大循环到256次,第二个里面有异或运算,这两个特征一出…

DFA还原白盒AES密钥

本期内容是关于某app模拟登录的,涉及的知识点比较多,有unidbg补环境及辅助还原算法,ida中的md5以及白盒aes,fart脱壳,frida反调试

本章所有样本及资料均上传到了123云盘

llb资料官方版下载丨最新版下载丨绿色版下载丨APP下载-123云盘

目录

首先抓包

fart脱壳

加密位置定位…

[第七届蓝帽杯全国大学生网络安全技能大赛 蓝帽杯 2023]——Web方向部分题 详细Writeup

Web

LovePHP 你真的熟悉PHP吗? 源码如下

<?php

class Saferman{public $check True;public function __destruct(){if($this->check True){file($_GET[secret]);}}public function __wakeup(){$this->checkFalse;}

}

if(isset($_GET[my_secret.flag]…

〖Python网络爬虫实战㊶〗- 极验滑块介绍(三)

订阅:新手可以订阅我的其他专栏。免费阶段订阅量1000 python项目实战 Python编程基础教程系列(零基础小白搬砖逆袭) 说明:本专栏持续更新中,订阅本专栏前必读关于专栏〖Python网络爬虫实战〗转为付费专栏的订阅说明作者࿱…

【逆向思考 】【拓扑排序】1591. 奇怪的打印机 II

本文涉及的知识点

逆向思考 拓扑排序

LeetCode1591. 奇怪的打印机 II

给你一个奇怪的打印机,它有如下两个特殊的打印规则:

每一次操作时,打印机会用同一种颜色打印一个矩形的形状,每次打印会覆盖矩形对应格子里原本的颜色。 一…

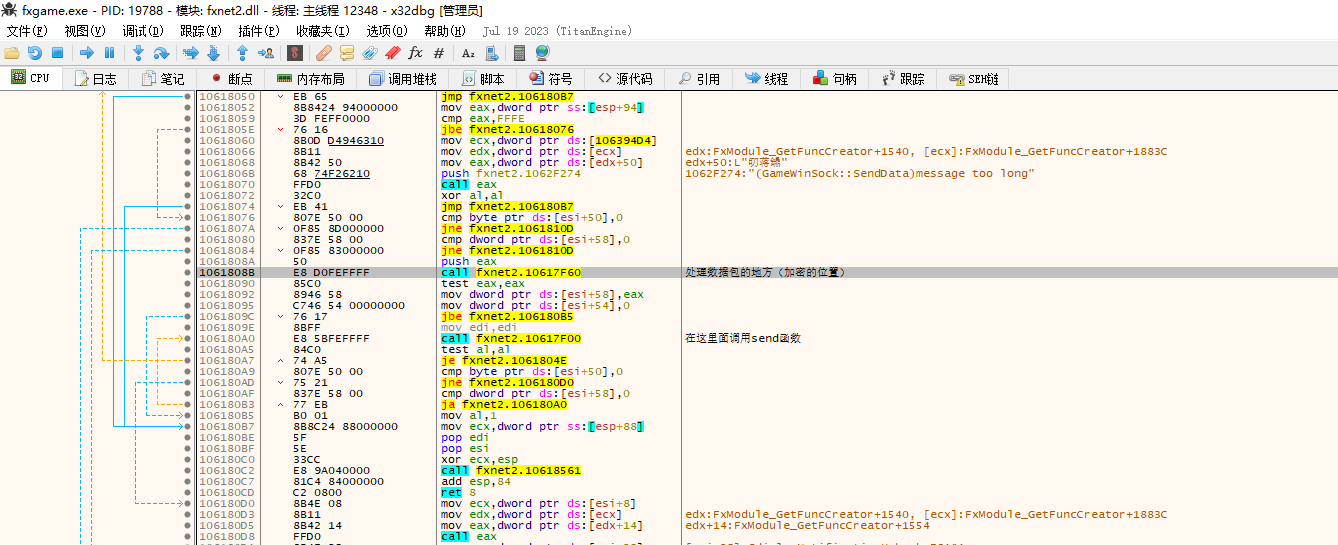

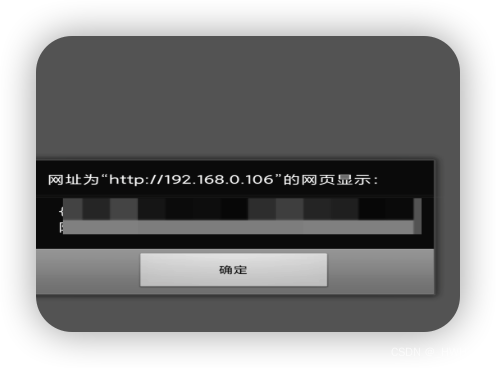

6.网络游戏逆向分析与漏洞攻防-游戏网络架构逆向分析-通过逆向分析确定游戏明文发送数据过程

内容参考于:易道云信息技术研究院VIP课

上一个内容:测试需求与需求拆解

在开始之前要了解一个小知识,在逆向开始之前要很清楚知道要找的东西是什么,大概长什么样子,只有这样才能看到它第一眼发现它,现在我…

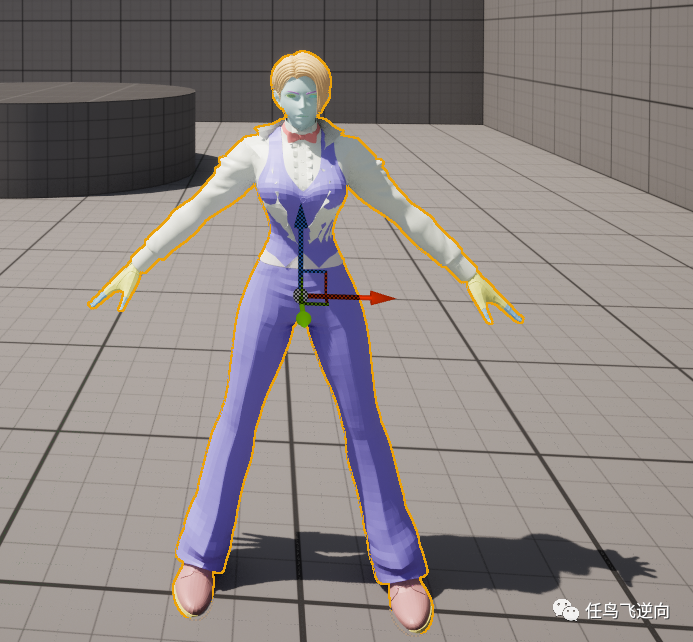

解压游戏资源,导出游戏模型

游戏中有很多好看的角色,地图等等资源。

你有没有想过,把他们导出到自己的游戏中进行魔改又或则玩换肤等操作呢? 相信很多同学都喜欢拳皇中的角色,

那么我们今天就拿拳皇15举例子,导出他的资源。 首先要先安装好这个…

CTF | REVERSE练习之API定位

题目描述: 主机C:\Reverse\2目录下有一个CrackMe2.exe程序,运行这个程序的时候会提示输入一个密码,当输入正确的密码时,会弹出过关提示消息框,请对CrackMe2.exe程序进行逆向分析和调试,找到正确的过关密码。…

安卓逆向 | 某H新闻类APP Secret

*本案例仅做分析参考,如有侵权请联系删除

一、抓包+重放

重放时发现返回请求已过期,猜测是请求参数带有时间戳,服务器对时间戳进行时效验证。

{"Code": ...,"ResultMsg": "请求已过期."

}经过验证发现在DeviceInfo中有毫秒级时间戳Timesta…

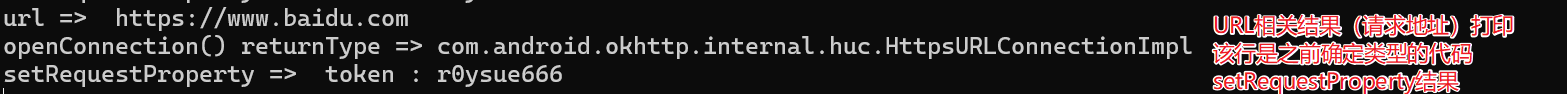

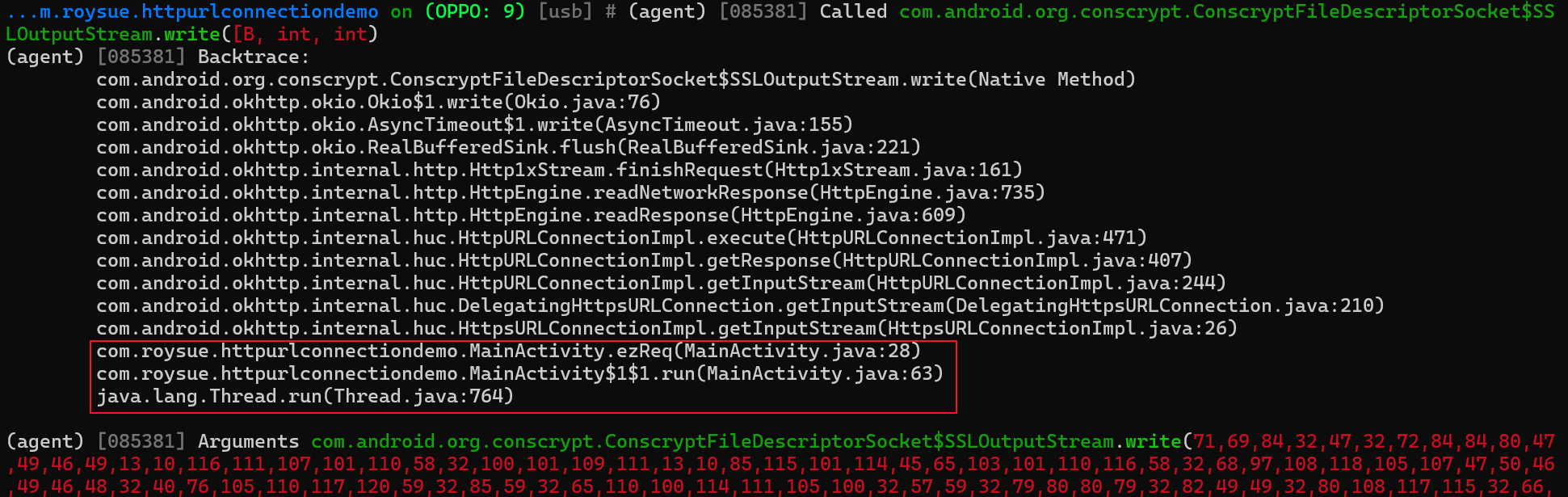

【Frida】【Android】 07_爬虫之网络通信库HttpURLConnection

🛫 系列文章导航 【Frida】【Android】01_手把手教你环境搭建 https://blog.csdn.net/kinghzking/article/details/136986950【Frida】【Android】02_JAVA层HOOK https://blog.csdn.net/kinghzking/article/details/137008446【Frida】【Android】03_RPC https://bl…

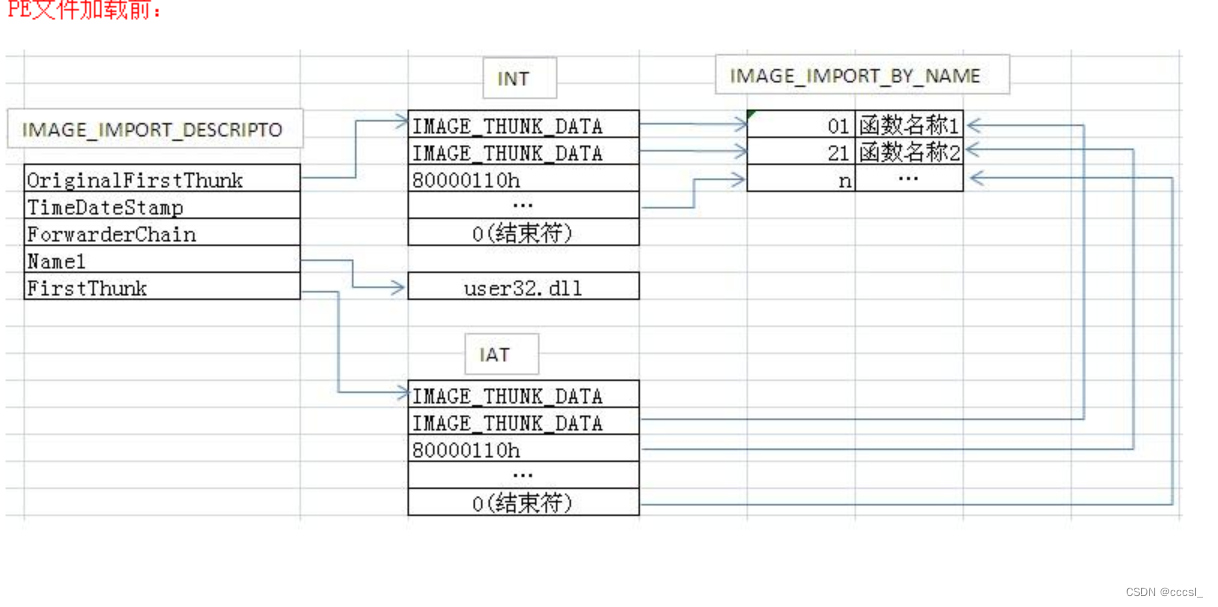

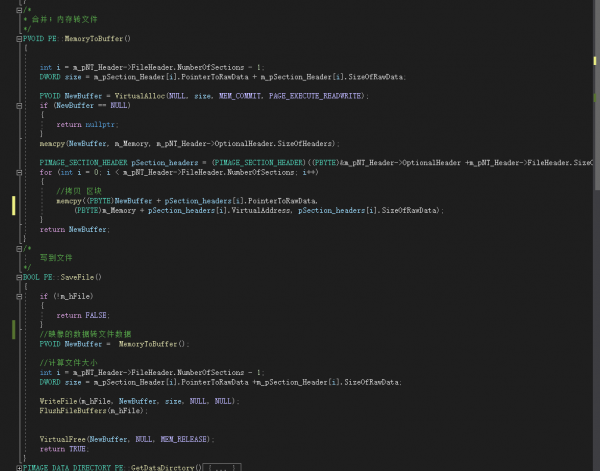

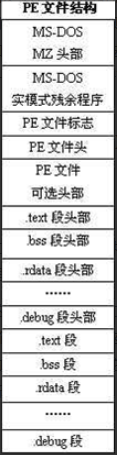

【逆向】通过新增节移动导出表和重定位表(附完整代码,直接可运行)

移动导出表

首先先说说为啥要挪导出表。 教程的回答是这样的: 为什么要移动各种表? 1、这些表是编译器生成的,里面存储了非常重要的信息。 2、在程序启动的时候,系统会根据这些表做初始化的工作: 比如,将用…

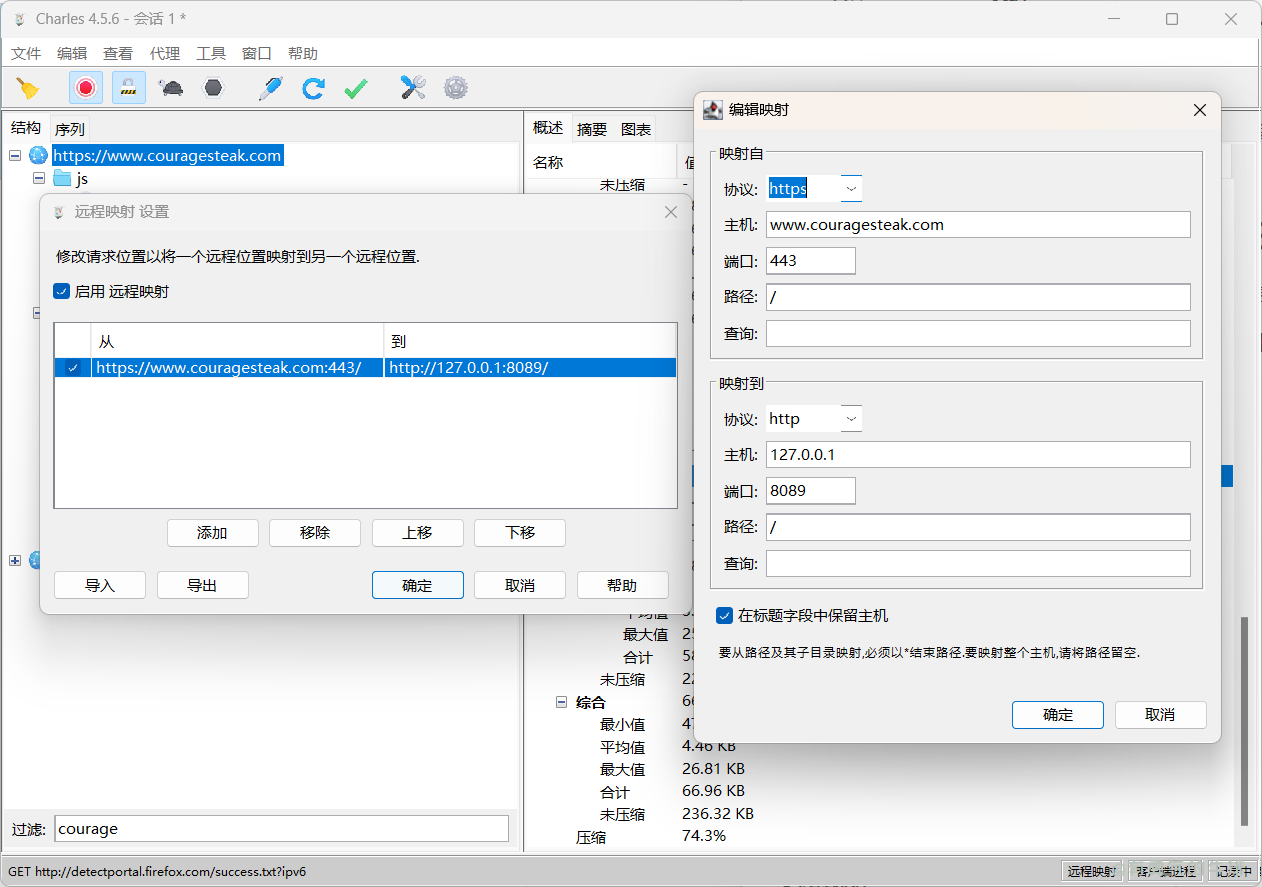

Charles 抓包工具使用详细介绍

1 前言

1.1 介绍

Charles是一款强大的网络抓包工具,主要用于分析和调试网络流量。它适用于多种操作系统,包括 Windows、macOS和linux。

Chaels可以捕获 http和https协议的请求和响应,帮助开发人员和测试人员了解应用程序与服务器支架的通信…

密码学 | 对称加密算法RC4

一、简介

在密码学中,RC4是一种流加密算法,密钥长度可变。它加解密使用相同的密钥,因此也属于对称加密算法。所谓对称加密,就是加密和解密的过程是一样的。RC4是有线等效加密(WEP)中采用的加密算法&#x…

某Kr网站逆向webpack 全扣补环境法

持续创作文章,只是为了更好的思考 今天来讲一个比较简单的webpack全扣的网站,因为隐私安全性,许多东西不便放出,这里直接先看加密接口吧,接口是一个手机号验证码登录的接口,如下。 首先我们看下加密参数&a…

BUUCTF reverse wp 31 - 40

[HDCTF2019]Maze 脱壳, IDA打开, 发现无法F5, 而且反汇编失败 这种情况一般是花指令, 误导了IDA的递归反汇编, 这里E8是call指令, nop掉按p设置main函数入口再F5即可

int __cdecl main(int argc, const char **argv, const char **envp)

{int v4; // [esp0h] [ebp-24h]int v5…

[ScyllaHide] 00 简单介绍和使用

[ScyllaHide] 文章列表-CSDN:

00 简单介绍和使用01 项目概览02 InjectorCLI源码分析03 PEB相关反调试04 ScyllaHide配置报错原因定位05 ScyllaHide的Hook原理

ScyllaHide简介和使用

2019-1-26, by khz

ScyllaHide是最近才半年开始用的,当…

安卓逆向脱壳:Frida-DEXDump一吻杀一个人,三秒脱一个壳

本期用到 :pythonfrida模拟器Frida-DEXDump 如果没布置Frida环境可以跳转此文: Hook神器: frida超详细安装教程 一、前言

APP 加固发展到现在已经好几代了,从整体加固到代码抽取到虚拟机保护,加固和脱壳的方案也逐渐趋于稳定。随着保护越来越强…

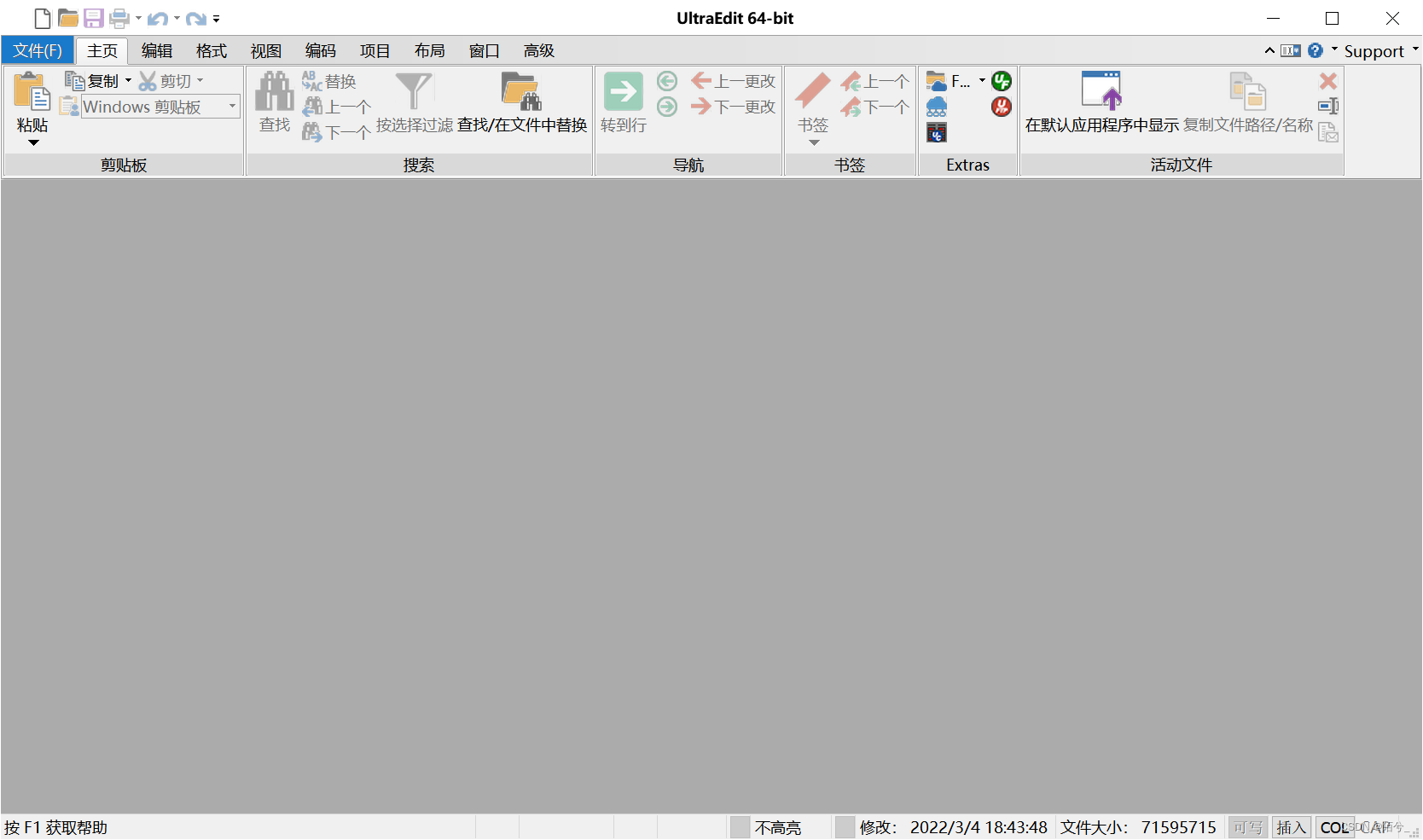

逆向学习-UltraEdit安装

一、相关软件安装

1、UltraEdit

1.1、简介

UltraEdit 是当今销量第一且最为强大的一款高性价比的文本编辑器。尽管不是一款开源软件,但多数程序员都使用这款编辑器,支持多种编程语言的语法着色和外挂编译功能。UltraEdit 是理想的文本、HTML 和十六进…

【Frida】【Android】09_爬虫之Socket

🛫 系列文章导航 【Frida】【Android】01_手把手教你环境搭建 https://blog.csdn.net/kinghzking/article/details/136986950【Frida】【Android】02_JAVA层HOOK https://blog.csdn.net/kinghzking/article/details/137008446【Frida】【Android】03_RPC https://bl…

【Web】从零开始的js逆向学习笔记(上)

目录 一、逆向基础

1.1 语法基础

1.2 作用域

1.3 窗口对象属性

1.4 事件

二、浏览器控制台

2.1 Network

Network-Headers

Network-Header-General

Network-Header-Response Headers

Network-Header-Request Headers

2.2 Sources

2.3 Application

2.4 Console

三、…

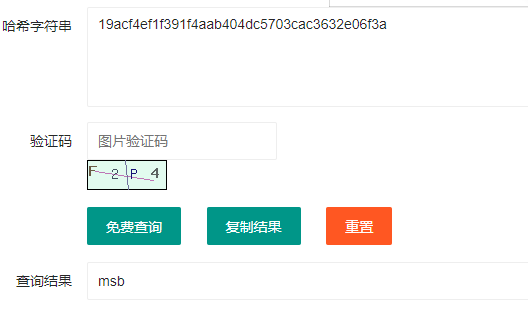

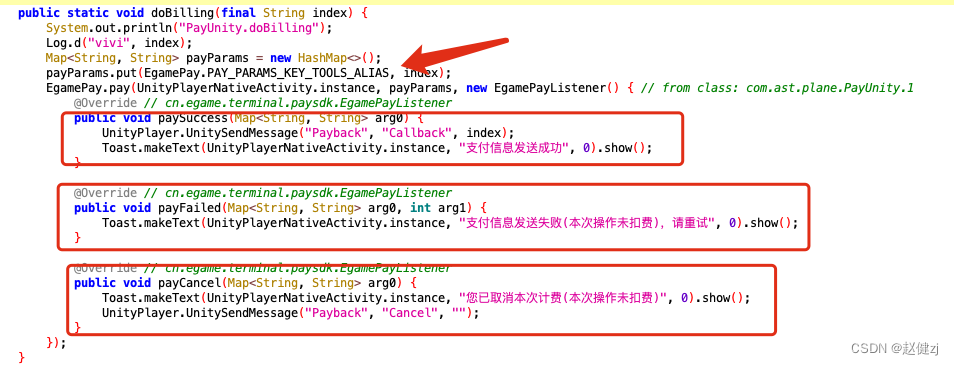

逆向破解学习-雷电星海战歌

apk

雷电星海战歌 https://download.csdn.net/download/AdrianAndroid/88200826

安装apk,并试玩

# 通过关键字搜索jad

找到统一支付接口 找到匿名内部类的名称

Hook代码

public class HookComAstPlane extends HookImpl {Overridepublic String packageNam…

驱动插入中断门示例代码

驱动插入中断描述符示例代码

最近做实验,每次在应用层代码写测试代码的时候都要手动挂一个中断描述符,很不方便所以就想着写个驱动挂一个中断门比较省事 驱动测试效果如下: 下面的代码是个架子,用的时候找个驱动历程传递你要插…

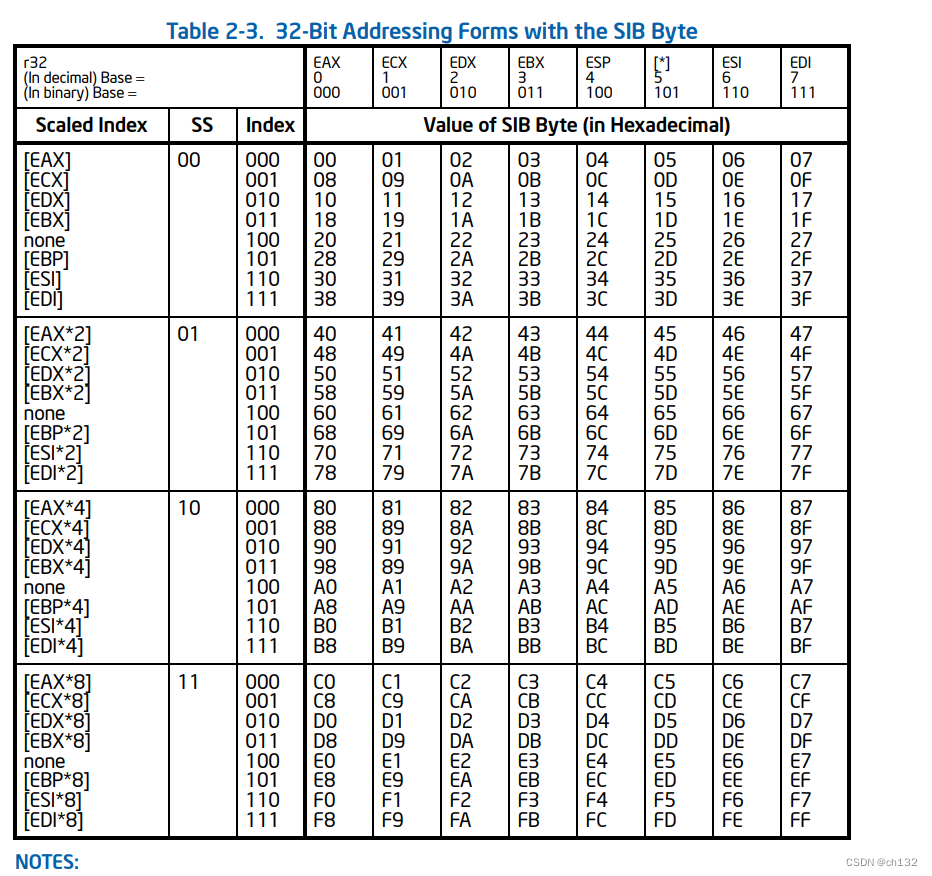

硬编码基础三(变长指令的查询方式)

硬编码基础三(变长指令的查询方式)

intel指令的格式可以看作如下形式: 前缀操作码modrmsib偏移立即数 其中操作码决定了是否存在moderm modrm中的rm位决定了是否存在sib

这边举个例子,

在intel白皮书中的A附录中的A.3章节有一…

【JS逆向学习】补环境代理(Proxy)方法

自动化吐环境

本文主要是实现一个自动化吐环境的方法,对 Proxy 和 Reflect 不太了解的朋友可以阅读文章Javascript之Proxy、Reflect,里面对 Proxy 和 Reflect 做了简单介绍

代理单个对象

window new Proxy(window, {set(target, property, value, re…

BUUCTF reverse wp 76 - 80

[CISCN2018]2ex 四处游走寻找关键代码

int __fastcall sub_400430(int a1, unsigned int a2, int a3)

{unsigned int v3; // $v0int v4; // $v0int v5; // $v0int v6; // $v0unsigned int i; // [sp8h] [8h]unsigned int v9; // [sp8h] [8h]int v10; // [spCh] [Ch]v10 0;for…

深度解析:用Python爬虫逆向破解dappradar的URL加密参数(最详细逆向实战教程,小白进阶高手之路)

特别声明:本篇文章仅供学习与研究使用,不得用做任何非法用途,请大家遵守相关法律法规 目录 一、逆向目标二、准备工作三、逆向分析 - 太详细了!3.1 逆向前的一些想法3.1.1 加密字符串属性猜测3.1.2 是否可以手动复制加密API?3.2 XHR断点调试3.3 加密前各参数属性的变化情况…

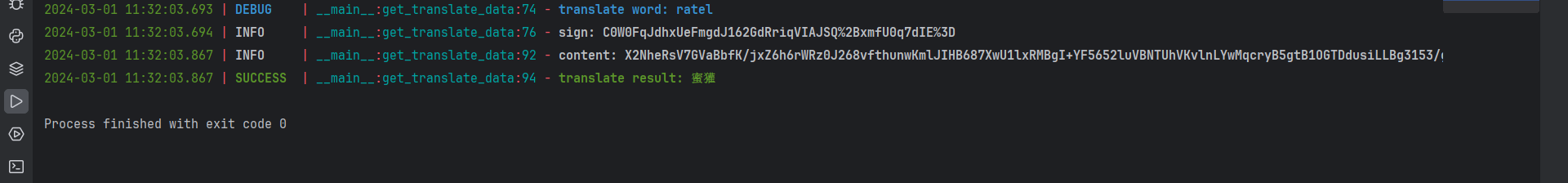

【JS逆向百例】某词霸翻译逆向分析

声明

本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

本文章未…

[ScyllaHide] 03 PEB相关反调试

[ScyllaHide] 文章列表-看雪地址:

00 简单介绍和使用01 项目概览02 InjectorCLI源码分析03 PEB相关反调试04 ScyllaHide配置报错原因定位05 ScyllaHide的Hook原理

PEB相关反调试

反调试,接触算是有四五年了,每次遇到问题,都是一…

[MRCTF2020]Transform1

a[33]"9,10,15,23,7,24,12,6,1,16,3,17,32,29,11,30,27,22,4,13,19,20,21,2,25,5,31,8,18,26,28,14"

b[33]"103,121,123,127,117,43,60,82,83,121,87,94,93,66,123,45,42,102,66,126,76,87,121,65,107,126,101,60,92,69,111,98,77"

python代码

a3 [103…

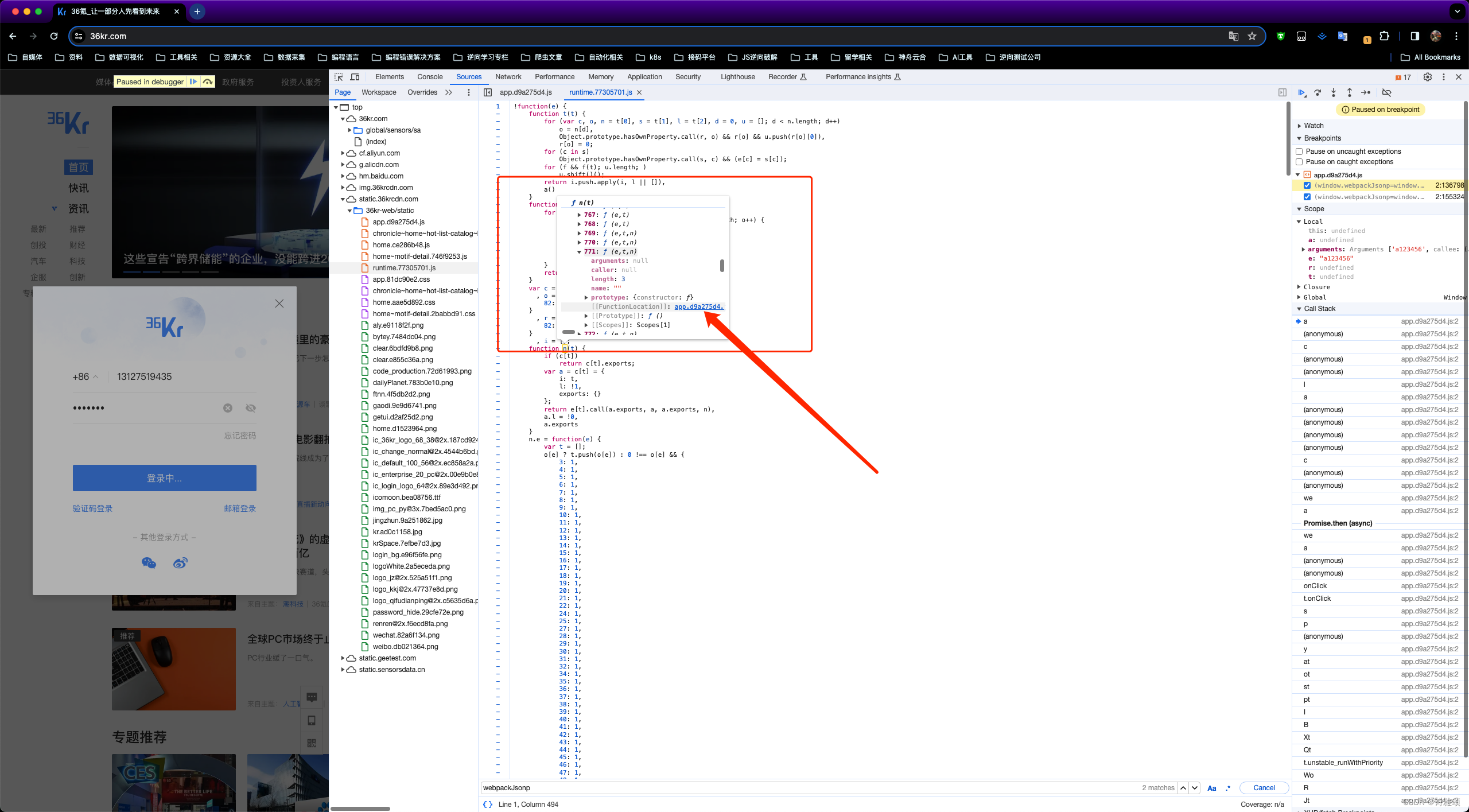

【JS逆向学习】36kr登陆逆向案例(webpack)

在开始讲解实际案例之前,大家先了解下webpack的相关知识

WebPack打包

webpack是一个基于模块化的打包(构建)工具, 它把一切都视作模块

webpack数组形式,通过下标取值

!function(e) {var t {};// 加载器 所有的模块都是从这个…

【JS逆向学习】某壁纸下载(ast混淆)

逆向目标

目标网址:https://bz.zzzmh.cn/index逆向接口一:https://api.zzzmh.cn/bz/v3/getData逆向接口二:https://cdn2.zzzmh.cn/wallpaper/origin/0d7d8d691e644989b72ddda5f695aca2.jpg?response-content-dispositionattachment&aut…

JS逆向 | 推特x-guest-token

*本文章仅供学习交流,切勿用于非法通途,如有侵犯贵司请及时联系删除

一、整体分析

首先就拿用户文章接口分析,复制出cURL转换成Python代码,分别删除cookie和其中比较特殊的参数然后尝试请求,多次尝试发现headers 中authorization和x-guest-…

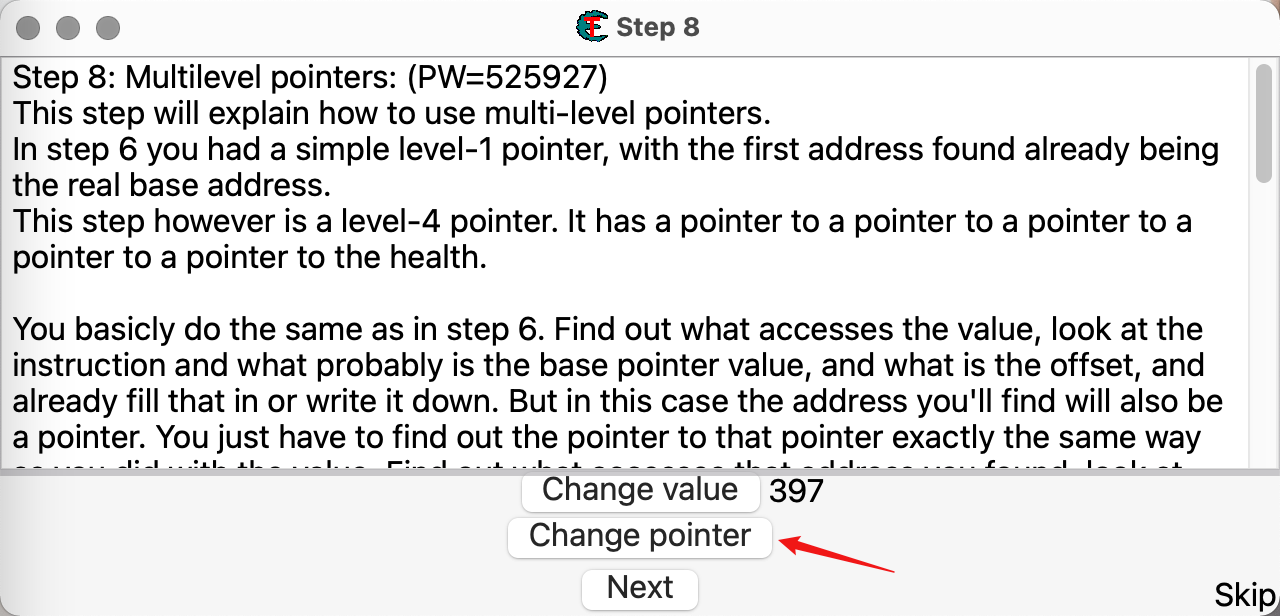

【CE】Mac下的CE教程Tutorial:进阶篇(第8关:多级指针)

▒ 目录 ▒🛫 导读开发环境1️⃣ 第8关:多级指针翻译操作验证其它方案🛬 文章小结📖 参考资料🛫 导读

开发环境

版本号描述文章日期2023-03-操作系统MacOS Big Sur 11.5Cheat Engine7.4.3

1️⃣ 第8关:多…

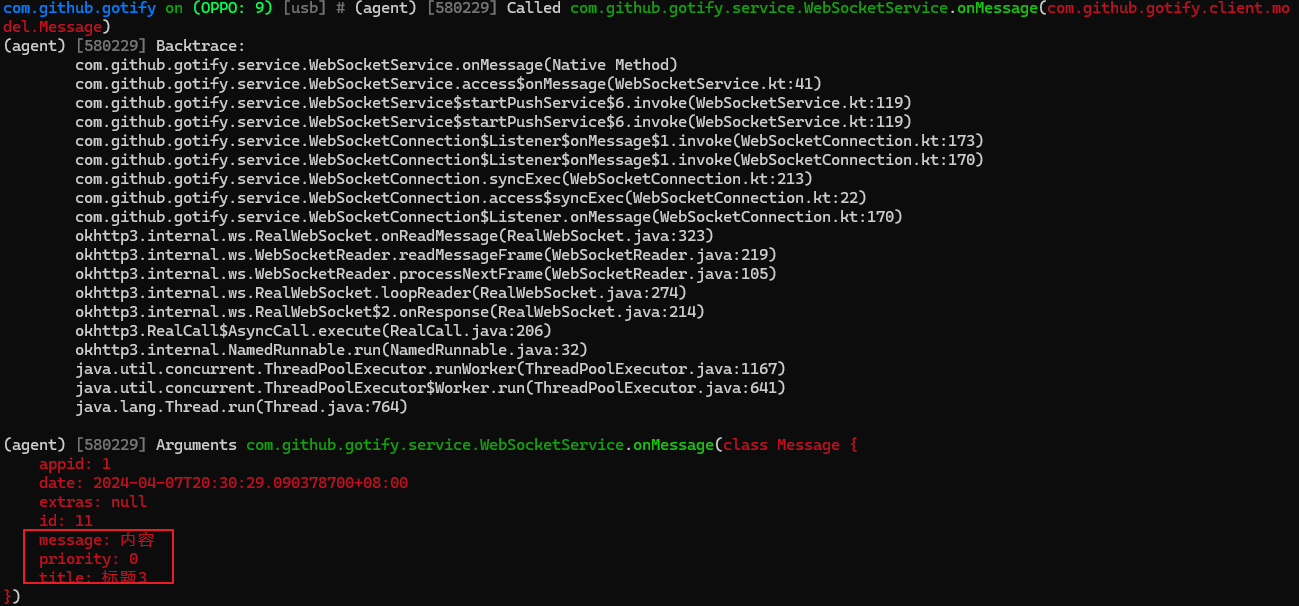

【Frida】【Android】 10_爬虫之WebSocket协议分析

🛫 系列文章导航 【Frida】【Android】01_手把手教你环境搭建 https://blog.csdn.net/kinghzking/article/details/136986950【Frida】【Android】02_JAVA层HOOK https://blog.csdn.net/kinghzking/article/details/137008446【Frida】【Android】03_RPC https://bl…

win下使用frida-ios-dump出现FileNotFoundError: [WinError 2] 问题解决方法

出现FileNotFoundError: [WinError 2]的原因

是因为,使用了

target_dir ./ PAYLOAD_DIRzip_args (zip, -qr, os.path.join(os.getcwd(), ipa_filename), target_dir)subprocess.check_call(zip_args, cwdTEMP_DIR)chmod_dir os.path.join(PAYLOAD_PATH, os.path.basename…

frida - 5.hook实战

实战apk是【嘟嘟牛在线】

apk可以百度自己下载,apk图标如下: App抓包分析

1.抓包分析接口

打开app输入信息、可以看见这个包 user/login 发的post请求。里面包含的表单值是加密的 2.jadx-gui反编译分析java代码 通过要分析的这个关键字的key,搜索了一下,发现有2个地方是…

Windows逆向项目-LoadPE

Windows逆向项目-LoadPE 这是PE阶段时,老师布置的作业:[ 写一个LordPE ];木马,免杀,病毒等等都需要对PE结构有足够的了解PE结构详细图: 项目介绍: 项目使用 C , MFC 开发 功能&am…

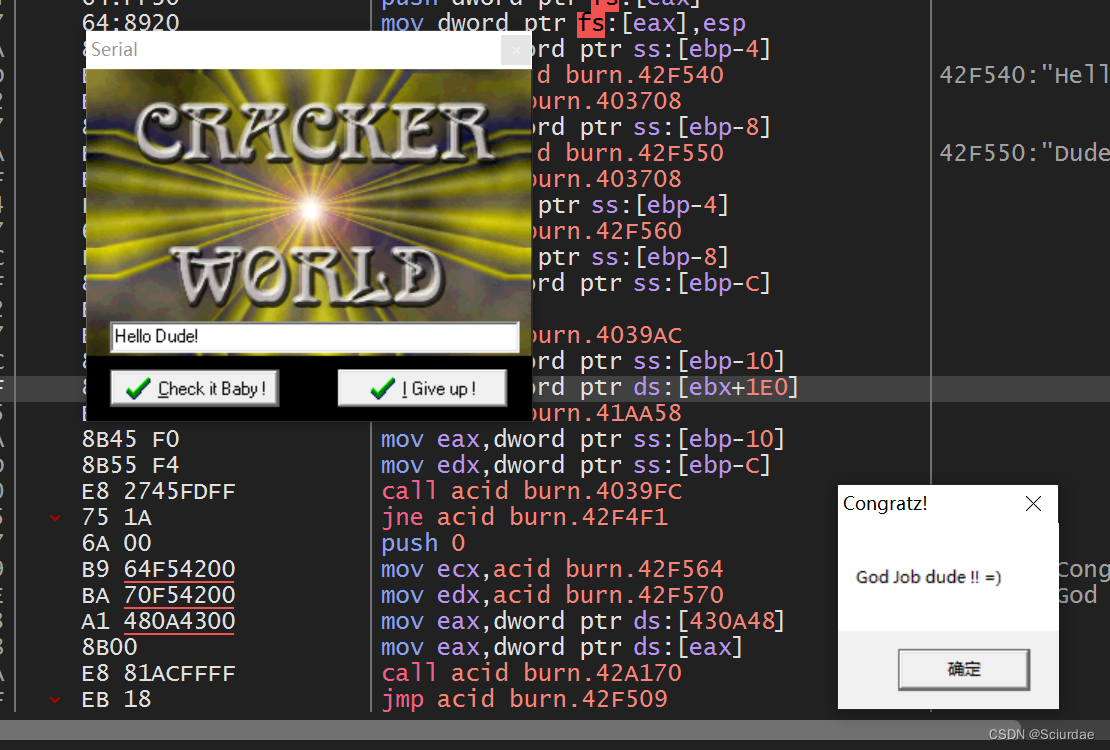

“破解我!“---160个CrackMe练习001-Acid buen.exe

文章目录 前言题目分析破解过程Serial/Name验证方式爆破注册机 追码 Serial验证 前言

想开个系列,160个Crackme的练习,这个在52pojie上有个精华帖总结,写的特别好,推荐!写这个系列主要还是记录一下自己的学习记录&…

[x64dbg] 实战01 - 参数打印/修改参数内容(条件断点、命令、脚本)

文章目录导读参数打印/修改参数 - 界面方式参数打印 - 日志参数(红色)修改参数 - 命令参数(绿色)参数打印/修改参数 - 脚本方式参考资料导读

x64dbg是小编目前用的最多的windows调试器了,可以说是不得不用,…

【CE】CE学习资料大全 及 实战任务清单

▒ 目录 ▒🛫 导读开发环境1️⃣ 入门资料CE官方教程Tutorial详解视频教程系列其它2️⃣ 【CE实战-Raft】文章列表源码及软件3️⃣ 生化危机4重置版文章列表源码及软件4️⃣ TODO:文章列表源码及软件5️⃣ TODO:文章列表源码及软件6️⃣ TODO…

砸壳工具dumpdecrypted使用(动态砸壳)

Dumped文件下载到Mac中下载dumpdecrypted: https://github.com/stefanesser/dumpdecrypted 下载后进入文件执行make获得dumpdecrypted.dylib文件(动态库) 1、上传文件到越狱手机

scp dumpdecrypted.dylib root192.168.1.168:/var/root/2、在…

砸壳工具Clutch使用(动态砸壳)

注意:会遇到砸壳失败,要确定是否在App Store下载,如果不是重新下载。 Clutch需要使用iOS8.0以上的越狱手机应用。 下载链接:https://github.com/KJCracks/Clutch/releases 1、下载后将Clutch-2.0.4放到越狱手机的usr/bin目录下&am…

iOS逆向 开发工具

1、Class-dump 作用:利用OC的runtime特性将存储在Mach-O文件中的interface、protocal信息提取出来并生产对应的.h文件,通过该文件可查看应用所有的类,及类的属性、成员变量、方法。 Mach-O:它是可执行文件、目标代码、动态库、内核…

Theos-tweak工程

1、查看《iOS逆向 开发工具》 Theos的使用方法做准备工作; 2、创建tweak工程,实现在屏幕上添加弹框(越狱手机); 3、Logos语法。 完成该工程,我们可以实现在任意地方添加我们想要的功能。任性,吼…

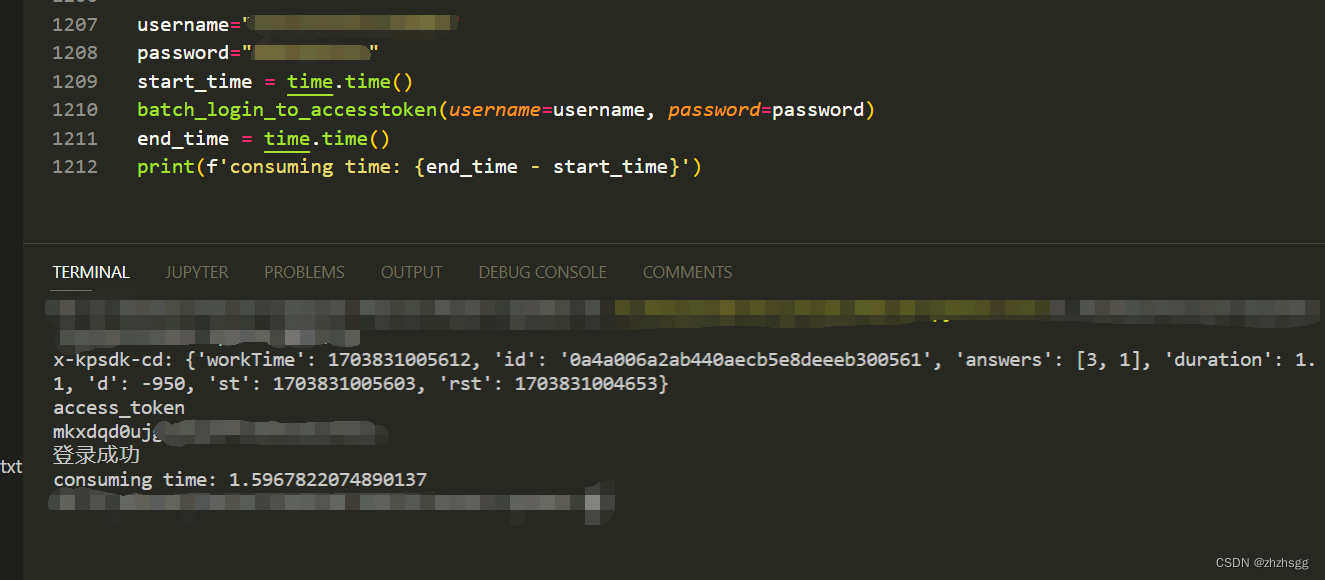

Kasada p.js (x-kpsdk-cd、x-kpsdk-ct、integrity)

提供x-kpsdk-cd的API服务 详细请私信~ 可试用~ V:zhzhsgg

一、简述

integrity是通过身份验证Kasada检测机器人流量后获得的一个检测结果(数据完整性) x-kpsdk-cd 是经过编码计算等等获得。当你得到正确的解决验证码值之后,解码会看到如下图…

11.网络游戏逆向分析与漏洞攻防-游戏网络架构逆向分析-接管游戏接收网络数据包的操作

内容参考于:易道云信息技术研究院VIP课

上一个内容:接管游戏发送数据的操作 码云地址(master 分支):https://gitee.com/dye_your_fingers/titan

码云版本号:8256eb53e8c16281bc1a29cb8d26d352bb5bbf4c

代…

8.网络游戏逆向分析与漏洞攻防-游戏网络架构逆向分析-游戏底层功能对接类GameProc的实现

内容参考于:易道云信息技术研究院VIP课

上一个内容:通过逆向分析确定游戏明文接收数据过程 码云地址(master 分支):https://gitee.com/dye_your_fingers/titan

码云版本号:bcf7559184863febdcad819e48aaa…

调用约定及常用断点API函数

友链

参考链接:

https://bbs.pediy.com/thread-31840.htm

调用约定

以前就总是看到这些符号,今天要好好了解一下他们到底是什么意思

参考链接;

https://www.laruence.com/2008/04/01/116.html

调用约定要解决的问题就是下面这三个&…

BUUCTF第二十四、二十五题解题思路

目录

第二十四题CrackRTF

第二十五题[2019红帽杯]easyRE1 第二十四题CrackRTF

查壳 无壳,32位,用32位IDA打开,打开后的main函数很短,可以找到一句“jmz _main_0”——跳转到 _main_0,说明真正的主函数是_main_0&am…

【Android】跨端安全小计

前言

在挖移动端的时候,通常会关注跨端方向的问题,因为我们能直接从webview容器去访问native的代码,从客户端角度,从前端能直接深入到客户端,所以跨端这块比较有研究意义。

本文详细介绍android前端到客户端跨端通信…

【记录】IDA|IDA设置text view为默认,并解决IDA7.6打开新固件卡顿的问题

版本:IDA Pro 7.6 Graph View(控制流视图)其实我真的看得很少,因为遇到分析难题时总是是因为间接调用,它根本分析不出来。但是一开IDA它就自动分析这个特别卡。所以今天想彻底解决一下,让默认打开为Text V…

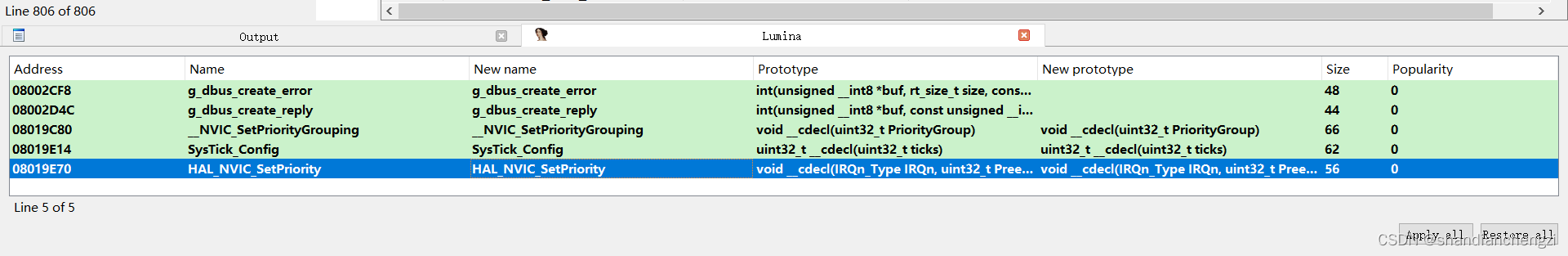

STM32在CTF中的应用和快速解题

题目给的是bin文件,基本上就是需要我们手动修复的固件逆向。

如果给的是hex文件,我们可能需要使用MKD进行动态调试

主要还是以做题为目的

详细的可以去看文档:https://pdf1.alldatasheet.com/datasheet-pdf/view/201596/STMICROELECTRONIC…

【JS逆向学习】国家加密系列-SM算法实例

SM系列

1、国家加密算法介绍

事实上从 2010 年开始,我国国家密码管理局就已经开始陆续发布了一系列国产加密算法,其中SM1、SM4、SM7、祖冲之密码(ZUC)是对称算法;SM2、SM9是非对称算法;SM3是哈希算法。目…

33.网络游戏逆向分析与漏洞攻防-游戏网络通信数据解析-游戏登录数据包分析利用

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动!

如果看不懂、不知道现在做的什么,那就跟着做完看效果

内容参考于:易道云信息技术研究院VIP课

上一个内容:32.网络数据分析…

【frida实战】“一行”代码教你获取WeGame平台中所有的lua脚本

文章目录导读开发环境预备知识luaL_loadbufferfrida拦截器InterceptorNativeFunction创建目录分析思路挂起启动WeGamehook函数luaL_loadbufferx保存所有js参考资料导读

开发环境

版本号描述操作系统Win11-21H2内部版本号22000.588PythonPython3.7.1frida.exe15.0.18

预备知识…

Android 逆向实战

Android逆向实战 本文由 Luzhuo 编写,转发请保留该信息. 原文: https://blog.csdn.net/Rozol/article/details/88755130 反编译工具

相关工具

apktool: Java编写, 且开源. 用于反编译apk, 能得到smali(Android虚拟机执行指令, 与dex可相互转化)源码和资源文件 Github: https:…

逆向工程-REVERSE知识手册

REVERSE基础知识逆向基础1.1 汇编基础x86寄存器ARM寄存器X86和ARM的汇编指令总论1.2 常用逆向思路1.3 工具1.3.1 二进制编辑器1.3.2 可执行文件查看工具1.3.3 格式转换工具x64dbg 2020.06.04 反汇编修改神器x64dbg调试器主要分为三部分载体:x64dbg初步认知快捷键IDA…

aosp-刷入Magisk面具获取root权限

作者:上山打鼠 一、简介

话说上次root手机都已经是初中的时候了,那时候捣鼓手机不亦乐乎,Android4.4的系统先解锁,再刷入第三方Recovery,然后再刷入Root包去获取Root权限

想学点逆向的知识,所以要root一下…

BUUCTF reverse wp 56 - 60

[ACTF新生赛2020]SoulLike __int64 __fastcall main(int a1, char **a2, char **a3)

{char v5; // [rsp7h] [rbp-B9h]int i; // [rsp8h] [rbp-B8h]int j; // [rspCh] [rbp-B4h]int flag_content[14]; // [rsp10h] [rbp-B0h] BYREFchar flag[110]; // [rsp4Ah] [rbp-76h] BYREFu…

驱动隐藏进程(eprocess断链)

驱动隐藏进程(eprocess断链)

进程在内核中存在一个双向链表将所有的活动进程串联起来,今天写的就是将我们的目标进程从这个链表中移除以达到隐藏进程的目的

具体的原理就不详细描述了,这种办法是最为基础的隐藏手段而且网上有很…

深入理解PE,手工制作64位PE程序

深入理解PE,手工制作64位PE程序 文章目录 深入理解PE,手工制作64位PE程序手工构建64位PE程序制作准备创建一个空文件Dos头 IMAGE_DOS_HEADERNT头 IMAGE_NT_HEADERS文件头 IMAGE_FILE_HEADER可选头 IMAGE_OPTIONAL_HEADER64 节区头 IMAGE_SECTION_HEADER.…

逆向破解学习-登山赛车

试玩 课程中的内容 Hook代码 import de.robv.android.xposed.XC_MethodHook;

import de.robv.android.xposed.XposedHelpers;

import de.robv.android.xposed.callbacks.XC_LoadPackage;public class HookComYoDo1SkiSafari2TXYYB_01 extends HookImpl{Overridepublic String p…

88.网游逆向分析与插件开发-物品使用-物品使用策略管理UI的设计

内容参考于:易道云信息技术研究院VIP课

上一个内容:物品交换的逆向分析与C封装-CSDN博客

码云地址(ui显示角色数据 分支):https://gitee.com/dye_your_fingers/sro_-ex.git

码云版本号:f1b9b1a69ac3e2c3…

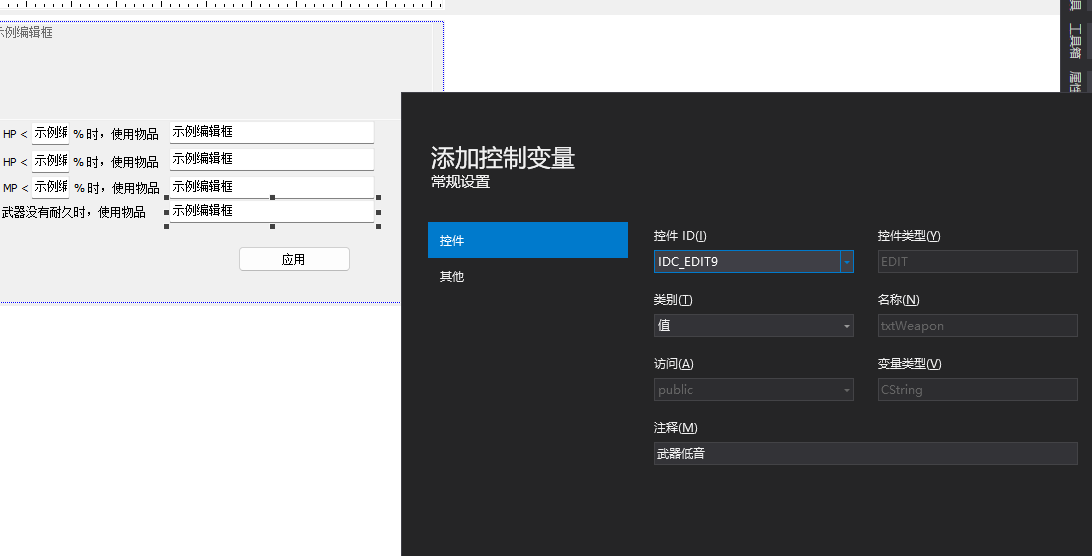

windows下VScode搭建IDApython脚本开发环境遇到的问题

开发环境

IDA pro 7.7

vscode 最新版

python版本 与IDA 自带python 一致 3.8.10 (小版本号也必须要一致)

安装插件

下载 插件仓库的地址:https://github.com/ioncodes/idacode release版本

将插件安装到 IDApath/plugins/

idacode ->setting.py 设置如下:…

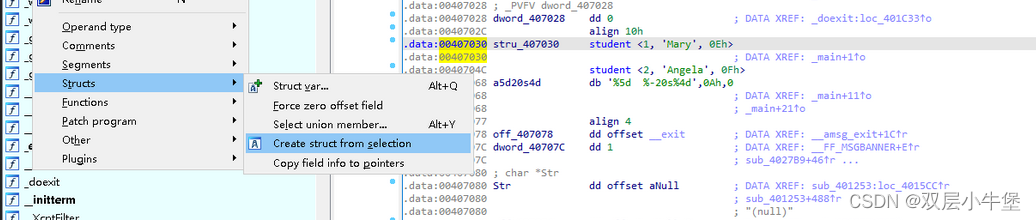

加密与解密 调试篇 静态分析技术 (二)重命名/数据转换/字符串/数组/结构体

目录 1.参考重命名

2.标签的用法

3.格式化指令操作数

4.代码和数据转换 5.字符串

6.数组

7.结构体

1.创建结构体

结构体替换例子

可以通过一次操作完成全部工作

2.导入结构体 1.参考重命名

参考重命名是ida极好的一个功能

可以把反汇编清单的默认名称改为有意义的名…

逆向破解学习-割绳子

试玩

支付失败,请检查网络设置 Hook成功 Hook代码

import android.app.Application;

import android.content.Context;import de.robv.android.xposed.XC_MethodHook;

import de.robv.android.xposed.XposedHelpers;

import de.robv.android.xposed.callbacks.XC_…

BUUCTF Reverse题 reverse3

BUUCTF Reverse题 reverse3

reverse3

首先,exeinfoPE查看一下,32位,用IDA32打开,找main函数,F5反编译,对伪代码进行分析:

__int64 __cdecl main_0()

{int v0; // eaxconst char *v1; // eaxs…

BUUCTF Reverse(easyre, reverse1)

BUUCTF Reverse(easyre, reverse1)

easyre

这道题很简单,将文件放入exeinfoPE中看一下,是64位的,再用IDA64打开进入,直接就可以看到flag了

reverse1

先将文件解压,用exeinfoPE看一下是64位的,用IDA64打…

160个CrackMe之002

这道题就很简单

有了第一道题目的支持 我们就能做

首先 我们先要下载Msvbvm50.dll

Msvbvm50.dll下载_Msvbvm50.dll最新版下载[修复系统丢失文件]-下载之家

然后我们可以运行程序了 比之前那个还简单

就是输入 然后比对 报错或者成功

开始逆向分析

先去常量中进行查找 找…

[iOS 通过class-dump] 逆向出方法名/属性列表

class-dump 和 iOSOpenDev 的使用 http://blog.csdn.net/chaoyuan899/article/details/39271197

记录一下

拉倒 /usr / local / bin 目录下 ,其他目录好像不能用了

命令为 class-dump -H /Users/tiannanyihao/Desktop/sandbao\ 新混淆/Payload/sandbao.app -o /Users/tiann…

一个恶意下载器的逆向分析

Die查壳, 发现没有加壳, 是使用VC编写的64位程序 丢入VT用杀毒引擎和沙箱扫, 爆红基本可以确定其属于恶意软件: 查看其PE节区发现其包含了资源节, 内部可能藏有隐藏模块

查看一下这个程序导入的dll中发现了如下特别的地方

并且其还使用了LoadLibrary和GetProcAddre…

4.网络游戏逆向分析与漏洞攻防-游戏启动流程漏洞-模拟游戏登陆器启动游戏并且完成注入

内容参考于:易道云信息技术研究院VIP课

上一个内容:游戏启动流程的分析 码云地址(master 分支):https://gitee.com/dye_your_fingers/titan

码云版本号:bcf7559184863febdcad819e48aaacad9f25d633

代码下…

BUUCTF reverse wp 21 - 30

[ACTF新生赛2020]rome 无壳, 直接拖进IDA32 y键把v2改成char[49], n键重命名为iuput

int func()

{int result; // eaxint v1[4]; // [esp14h] [ebp-44h]char input[49]; // [esp24h] [ebp-34h] BYREFstrcpy(&input[23], "Qsw3sj_lz4_Ujwl");printf("Please…

【Frida】【Android】 工具篇:ProxyPin抓包详解

🛫 系列文章导航 【Frida】【Android】01_手把手教你环境搭建 https://blog.csdn.net/kinghzking/article/details/136986950【Frida】【Android】02_JAVA层HOOK https://blog.csdn.net/kinghzking/article/details/137008446【Frida】【Android】03_RPC https://bl…

番茄 abogus rpc调用

声明:

本文章中所有内容仅供学习交流使用,不用于其他任何目的,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!wx a15018601872 本文章…

【Cheat Engine7.5】基础教程第一关(STEP1-2)

Cheat Engine简称CE

一、CE STEP1-2练习

1、打开 2、简介 欢迎使用 Cheat Engine 训练教程 (3.4) 本教程将尝试讲解在游戏中作弊的一些基本知识. 并帮助你熟悉 Cheat Engine 的使用方法 (简称为CE). 请按下面的步骤开始.

1: 首先要打开Cheat Engine (如果你还没有运行它的话…

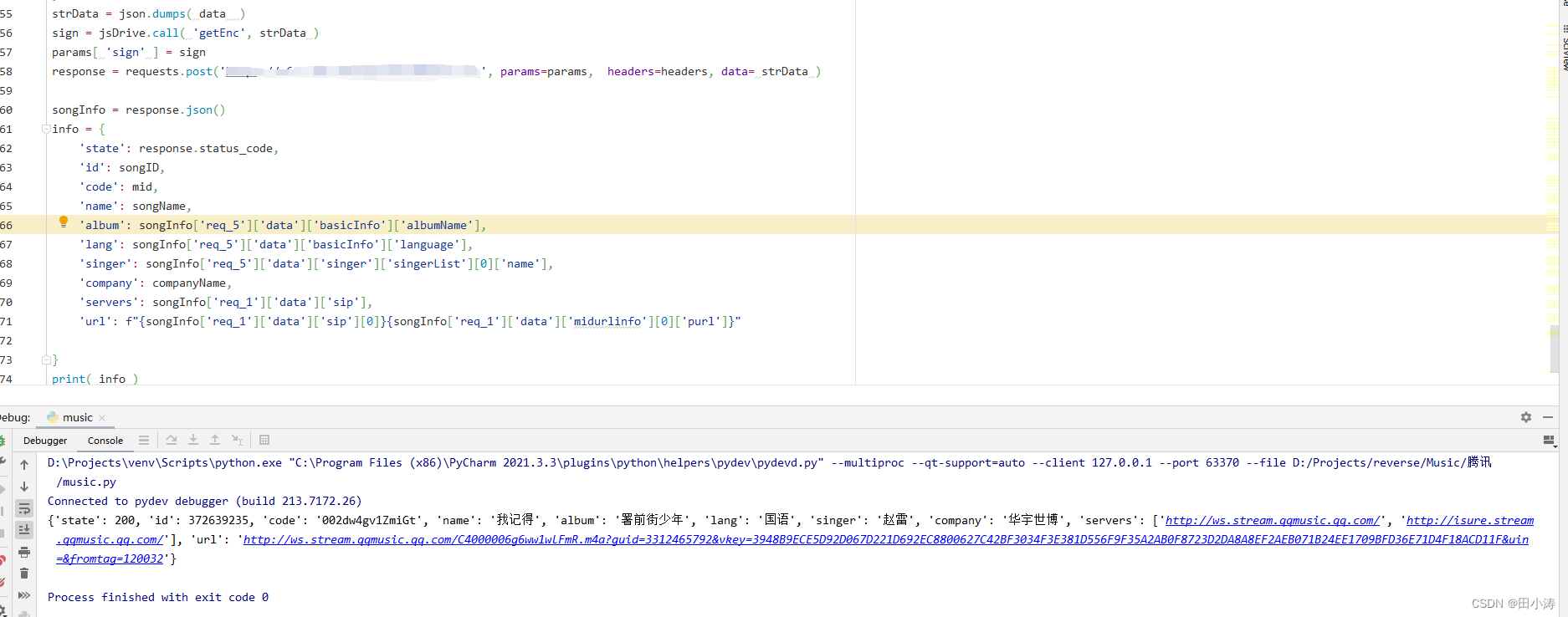

某音乐平台歌曲信息逆向之参数寻找

如何逆向加密参数:某音乐平台歌曲信息逆向之webpack扣取-CSDN博客 参数构建

{"comm": {"cv": 4747474,"ct": 24,"format": "json","inCharset": "utf-8","outCharset": "ut…

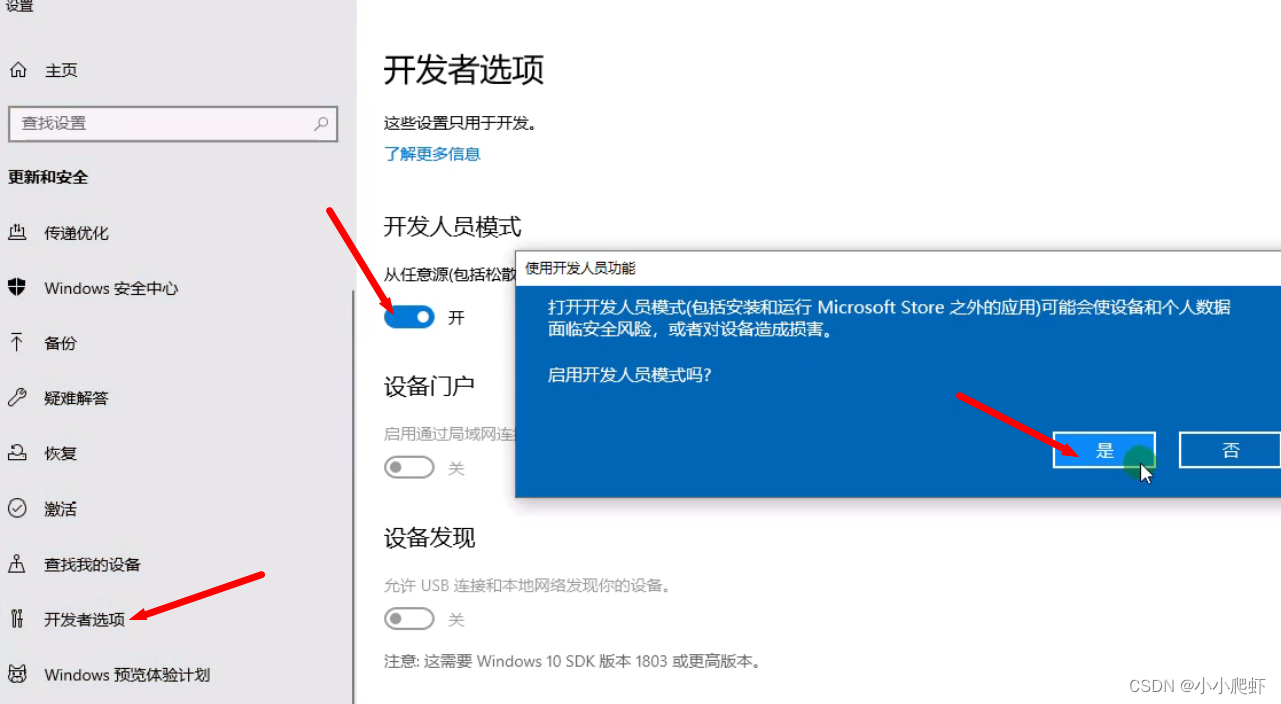

逆向学习记录(1)windows系统基本配置

我的环境:win10系统64位。

可以在虚拟机上操作。改天记录一下如何安装虚拟机及里面的系统。

1、查看windows版本情况

按下winr,输入winver,即可。 2、新装的windows系统,桌面上没有我的电脑图标?

在桌面上右键&…

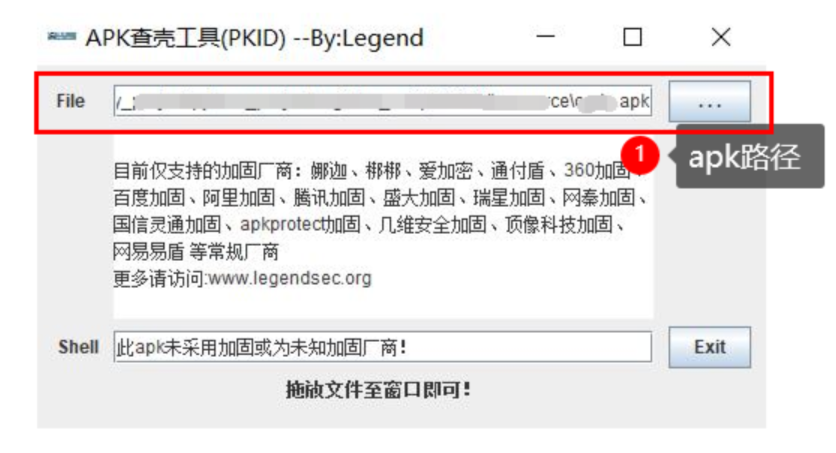

【Frida】【Android】 工具篇:查壳工具大赏

🛫 系列文章导航 【Frida】【Android】01_手把手教你环境搭建 https://blog.csdn.net/kinghzking/article/details/136986950【Frida】【Android】02_JAVA层HOOK https://blog.csdn.net/kinghzking/article/details/137008446【Frida】【Android】03_RPC https://bl…

【逆向】导出表:1.编写程序打印所有的导出表信息 2.编写GetFunctionAddrByName 3.编写GetFunctionAddrByOrdinal

这是从数据目录中获取每个表的地址

void PE::Analyze_Data_Directory(Data& my_data)

{my_data.my_Data_Directory nullptr;my_data.my_Data_Directory (PIMAGE_DATA_DIRECTORY*)malloc(16 * sizeof(PIMAGE_DATA_DIRECTORY));void* Temp_ptr my_data.my_optional->D…

【js逆向】hook大全

▒ 目录 ▒🛫 导读需求1️⃣ 普通函数2️⃣ 对象方法(Class.prototype)3️⃣ 对象属性(Object.defineProperty)4️⃣ Proxy5️⃣ 批量hook示例🛬 文章小结📖 参考资料🛫 导读

需求 …

Kali2022.3虚拟机编译AOSP(从Kali安装到完成Aosp编译详细记录)

一.前言

测试的硬件环境(轻薄本):cpu:Amd r5 4600u,内存:16g,外接固态硬盘盒子。测试(下载和编译Android10)结果:下载时长为0.5-1h,编译时长接近5h;虚拟机环境:VMware Workstation …

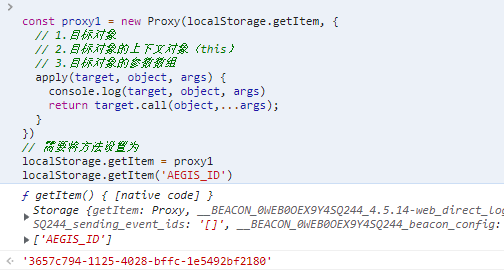

【JS逆向学习】猿人学第二题-动态cookie

声明

本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

本文章未…

砸壳工具frida-ios-dump使用(动态砸壳)

一、frida配置与使用

原理:通过注入js实现内存dump,再由Python自动拷贝到电脑生成ipa包。

下载:frida-ios-dump

创建dump文件夹,移动到opt/dump目录下,修改dump.py中的user、password、host、port如下: …

遗失的源代码之回归之路的探索与实践

背景

最近比较突然被安排接手一个项目,该项目的情况如下 原生和RN结合的混合开发模式组件化开发,有很多基础组件以及业务组件但是在梳理项目依赖时发现了个别组件源码不全的情况,于是写了个cli用于对比两个版本产物文件,生成差异结果以便于快速进行源码找回恢复。 结果如下…

[华为杯研究生创新赛 2023] 初赛 REV WP

前言

一年没打比赛了, 差一题进决赛, REV当时lin的第三个challenge没看出来是凯撒, 想得复杂了, 结果错失一次线下机会 >_<

T4ee

动态调试, nop掉反调试代码

发现处理过程为

置换sub_412F20处理(这里看其他师傅的wp知道应该是rc4, 我是直接en逆的buf字符串中每一位和…

[ScyllaHide] 02 InjectorCLI源码分析

[ScyllaHide] 文章列表-看雪地址:

00 简单介绍和使用01 项目概览02 InjectorCLI源码分析03 PEB相关反调试04 ScyllaHide配置报错原因定位05 ScyllaHide的Hook原理

InjectorCLI源码分析

从项目名字,我们可以看出,该项目是注入功能的命令行程…

[ScyllaHide] 01 项目概览

[ScyllaHide] 文章列表-看雪地址:

00 简单介绍和使用01 项目概览02 InjectorCLI源码分析03 PEB相关反调试04 ScyllaHide配置报错原因定位05 ScyllaHide的Hook原理

项目概览

术语

被调试进程

项目依赖关系

Scylla项目不算复杂,项目间的依赖关系也很…

软件逆向分析基础(一)概述

一、本课程涉及的工具VC 6.0OllyDugIDAPEID二、软件逆向工程的定义三、高级语言程序经过编译、链接到目标代码的工作过程四、软件逆向应用五、学习本课程的前置知识六、总结一、本课程涉及的工具

VC 6.0

VC6.0是Windows环境下最主要的应用开发系统之一,是C语言的集…

OkHttp的理解和使用

OkHttp是一个流行的开源HTTP客户端库,用于在Android和Java应用程序中进行网络请求。它提供了简洁易用的API和丰富的功能,包括同步和异步请求、文件上传和下载、缓存管理等。

下面是一个详细的OkHttp教程,帮助你理解和使用OkHttp:…

BUUCTF reverse wp 81 - 85

[SCTF2019]babyre 反编译失败, 有花指令 有一个无用字节, 阻止反编译, patch成0x90 所有标红的地方nop掉之后按p重申函数main和loc_C22, F5成功

int __cdecl main(int argc, const char **argv, const char **envp)

{char v4; // [rspFh] [rbp-151h]int v5; // [rsp10h] [rb…

LOL自动走A和释放技能原理及安全防护

走A和自动释放技能并不什么变态功能,他的一切操作都是符合常理的,

但是在经过合理的逻辑代码编写后,

利用读取内存数据,快速执行和判断,

实现的功能却是超出大部分玩家的。

也就是说用这个功能,可以弥补…

某日某条完整逆向分析和数据抓取(最详细逆向实战教程,小白也能看懂)

大家好!我是爱摸鱼的小鸿,关注我,收看每期的编程干货。 本期文章将带你详细的逆向分析某日某条的URL加密参数,包括如何逆向分析、如何准确的找到加密入口、如何补JS环境、如何模拟执行JS,以及如何用网络劫持简单便捷的获取URL加密参数、接口监听的方式直接获取接口响应数据…

【吾爱破解】Android初级题(二)的解题思路 _

拿到apk,我们模拟器打开看一下 好好,抽卡模拟器是吧😀

jadx反编译看一下源码 找到生成flag的地方,大概逻辑就是

java

signatureArr getPackageManager().getPackageInfo(getPackageName(), 64).signaturesfor (int i 0; i &l…

CTF | Reverse 病毒分析

题目描述: 某日,一小学生弄了个U盘到打印店打印文件,U盘往计算机上一插,发现机子死机了,高明的打印店老板为了防止此类事件,特意设置了霸王键,可一键备份,随后老板把U盘备份了交给小…

Reverse | Ollydbg之调试工具学习

1、OD的CPU窗口

打开OD。OD的默认主界面是CPU窗口。CPU窗口由5个子窗口(面板)组成,分别是反汇编窗口,信息窗口,寄存器窗口,数据窗口,堆栈窗口。没有载入程序时,所有窗口都是空的。 …

杂记:逆向一块FPGA核心板

最近太热了,实在无心看书。阵列书丢一边看不进去,还买了几本统计信号的甚至都没开始看(笑),躺在床上玩玩手机摆烂,看到某黄色APP上有老板卖拆机的板子,价格美丽,美中不足的是没有资料…

发送封包协议实现XXZ批量秒分解装备

通过发送封包,我们可以让一些反复的枯燥的行为变的简单,高效。

比如XXZ的萃取装备,我们可以一瞬间萃取大量的装备,而省去读条的过程。

我们来萃取一下看看效果 手动萃取是有读条的,那么如果很多装备的话,…

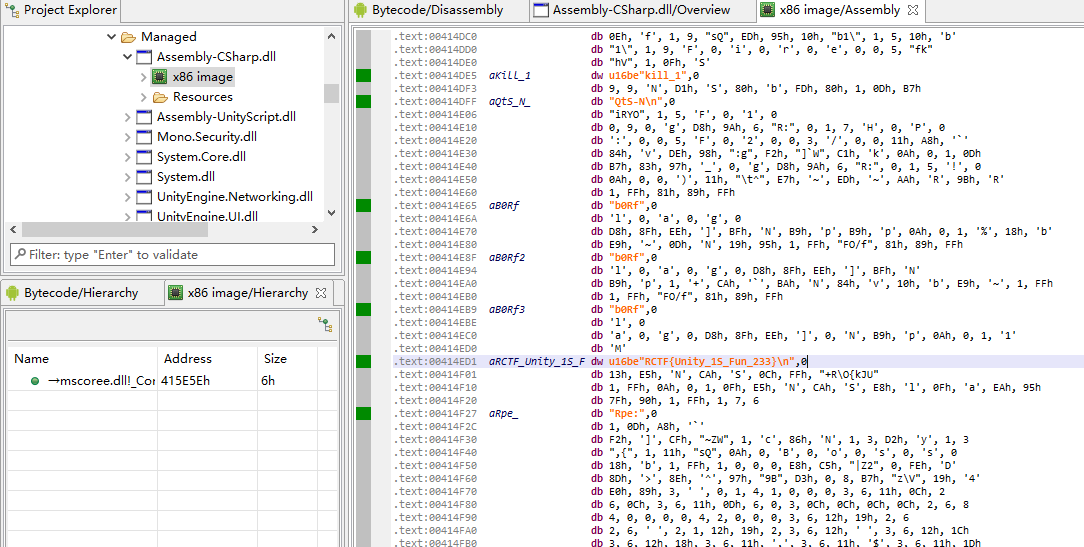

使用Cheat Engine与DnSpy破解Unity游戏

题目连接:

https://play.picoctf.org/practice/challenge/361?originalEvent72&page3我们是windows系统,所以点击windows game下载游戏 双击运行pico.exe 屏幕上方的一串英文是叫我们找flag,我在这个小地图里走来走去也没flagÿ…

Android逆向之旅---解析编译之后的Resource.arsc文件格式

原文地址为:

Android逆向之旅---解析编译之后的Resource.arsc文件格式一、前言 快过年了,先提前祝贺大家新年快乐,这篇文章也是今年最后一篇了。今天我们继续来看逆向的相关知识,前篇文章中我们介绍了如何解析Android中编译之后的…

记录一次某MFC软件注册逆向之旅(此处只谈思路)

初始状态描述:软件可以正常打开,打开后点击菜单任意按钮,则弹出机器码包含本机机器码的注册框,机器码共有XX位!

输入用户名和邮箱等之后,会生成一个后缀名为.dat的文件,并提示用户需要将该文件通过电子邮件反馈给软件厂商,软件厂商反馈后缀名为.key的注册文件,通过菜…

buuctf [HDCTF2019]Maze的手脱upx和花指令

1,首先放到peid里面看一看有没有壳,发现有upx壳,想着自己放到od里面去手脱。(想练习od) 2,程序一开头就是push 可以用ESP定理来脱壳,走到第二步看到esp的地址。 看到esp的地址之后,最…

Reverse | 逆向入门学习(一)

1、Reverse Reverse(逆向)是CTF竞赛中的一种常见题目类型,主要考察参赛选手逆向工程相关的知识,考查形式为通过对一个二进制程序(exe、dll或者是elf等)进行逆向分析,了解程序内部的实现机制&…

驱动挂载物理页代码示例

驱动挂载物理页代码示例

使用的实验环境为32位xp系统在101012分页模式下

此实验用于测试对分页模式的掌握程度

代码思路如下:

获取目标进程的cr3在目标进程中申请新的物理页拆分新申请的物理页的线性地址通过差分出的内容获取pte将pte写入到要挂载的线性地址的p…

知乎x-zse-96 参数补环境

本文精工学习参考

目标链接

aHR0cHM6Ly93d3cuemhpaHUuY29tL3NlYXJjaD90eXBlPWNvbnRlbnQmcT1weXRob24接口分析 参数x-zse-93:相当于版本号 参数x-zse-96:看起来需要破解 参数x-zst-81:请求发现可以置空 综上所述x-zse-96才需要逆向。 参数…

TPCTF maze——WP

解包,收集文件信息 先解包 反编译chal.pyc

核心逻辑在maze.so,chal.pyc导入了maze里面的run函数执行,maze是用Cython编译的

用strings查看可以看出是cython3.0.5版本编译的 获取符号表信息的两种方式

使用help读取 我们可以使用这个函数来…

CTF之逆向之阿里巴巴

题目地址:http://www.shiyanbar.com/ctf/13

题目预览: 解题过程:

1、下载附件发现是exe文件 2、使用PEid和Detect It Easy查壳 和 开发语言,发现没有加壳,都是用C#开发的 3、C#和Java Python属于解释型语言ÿ…

Android关于Xposed使用[逆向]

一.安装xposed安装器

建议下载安卓模拟器(夜神模拟器等),在模拟器中测试使用,避免因为xposed的安装导致手机变砖;

xposed安装器下载

下载安装器之后,打开安装器,选择框架 > 安装更新,根据提示进行操作,安装完成之后显示一下界面: 二.写代码

创建xposed相关模块,先创建一…

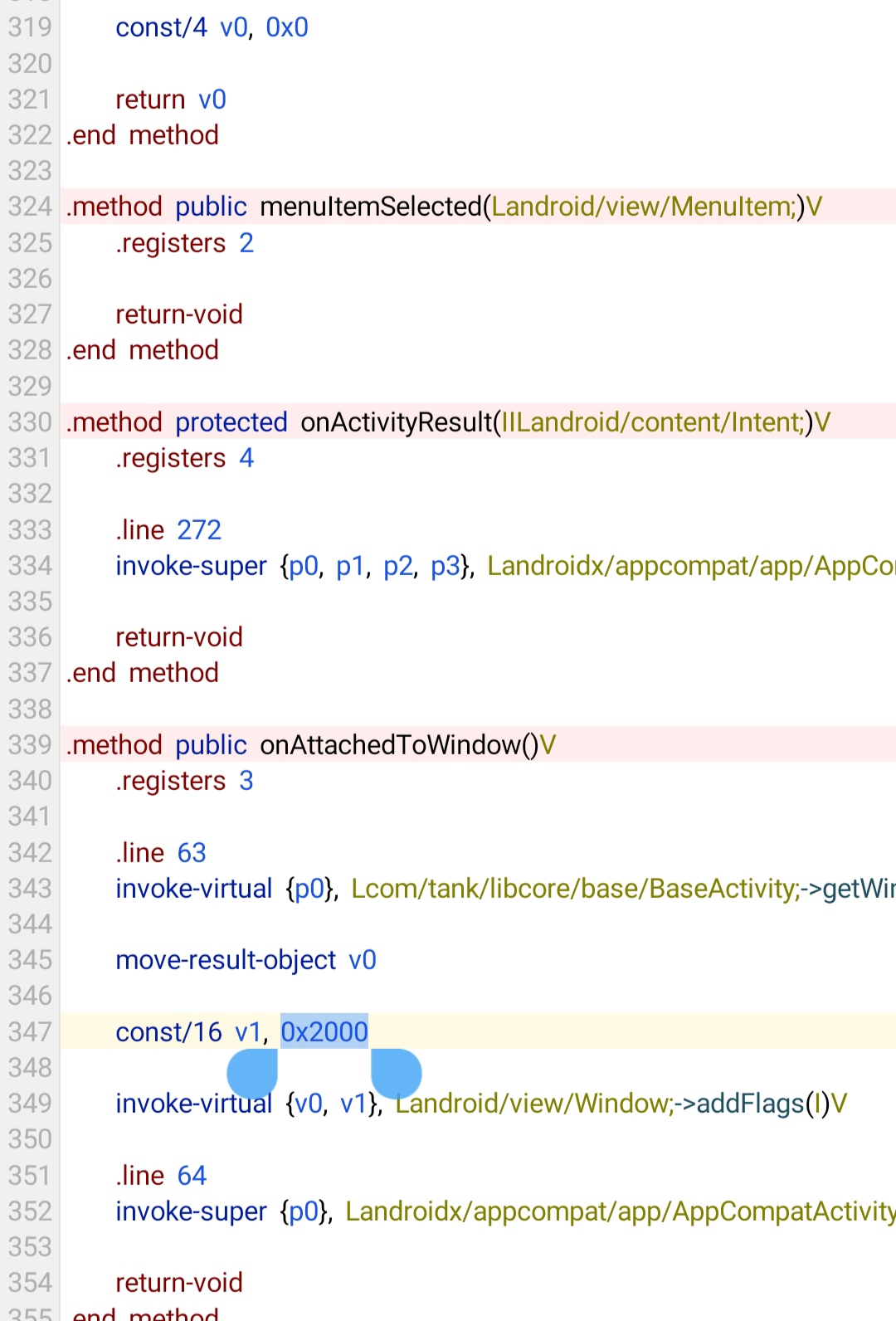

【安卓逆向】app防止截屏分析与去除

本次分析的app name为:5paH5qGI54uX

这款应用打开之后里面的内容是不允许截图的,防止截图分析:Android应用防止截屏_landroid/view/window;->setflags 0x2000-CSDN博客

App防止恶意截屏功能的方法:iOS、Android和鸿蒙系统的实…

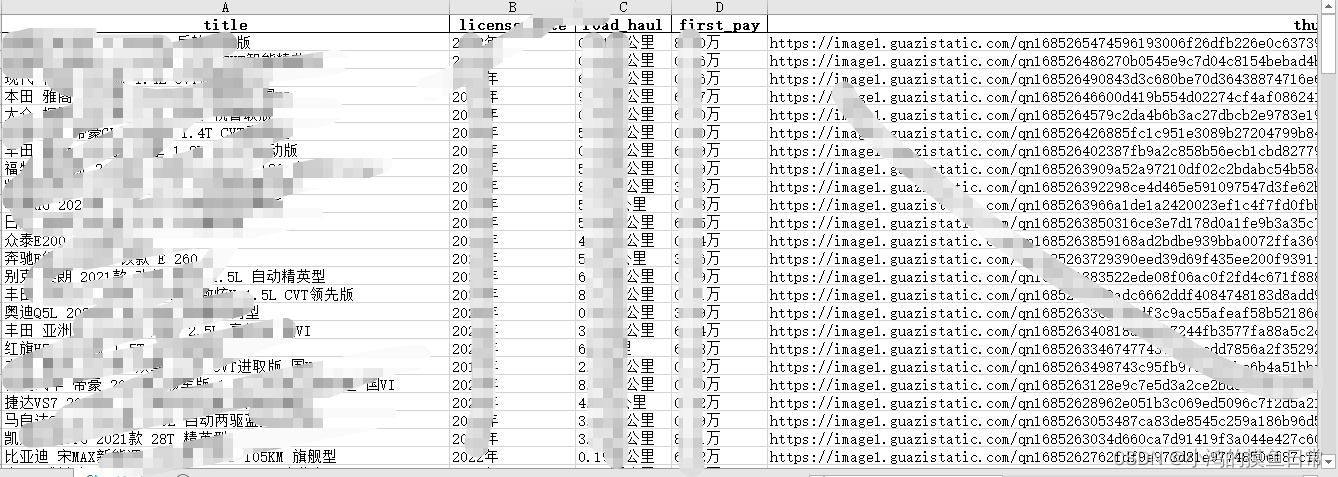

某二手车逆向研究,竟然如此……

目录 一、逆向目标二、网站分析三、加密参数分析四、加密数据分析五、思路总结六、完整项目下载七、作者Info 一、逆向目标

通过抓包技术找出请求头的加密参数,当然也包括cookie,以及响应数据中的加密过的或编码过的数据,通过xhr/fetch请求定…

MoeCTF 2023 Reverse题解

Reverse入门指北 搜索main函数跟进

双击跟进aMoectfF1rstSt3

得到flag base_64

python反编译 - Online Tools

使用在线软件反编译 就是一个变换编码表的base64加密 直接用现有的工具解密

UPX! 查壳,加了UPX壳,直接用官网工具脱壳 打开字符串窗口&am…

【RTTI】编写代码实现,获取虚函数对象的类名

文章目录导读开发环境编写代码实现效果代码实现测试代码原理参考资料导读

开发环境

版本号描述文章日期2022-11-09操作系统Win11-21H2内部版本号22000.588Visual Studio 201916.11.12

编写代码实现

效果 代码实现

#pragma once#include <windows.h>struct TypeDescri…

安卓逆向中会遇到的问题

1:使用jadx-gui逆向代码后会有部分代码出现空代码的问题。 1.1 例如逆向xunlei的apk时就会出现。位置如下: Util.PrepareSecurefiles(context, zipFile); 该调用方法的方法体,逆向后变成如下代码格式

/* JADX DEBUG: Multi-variable search …

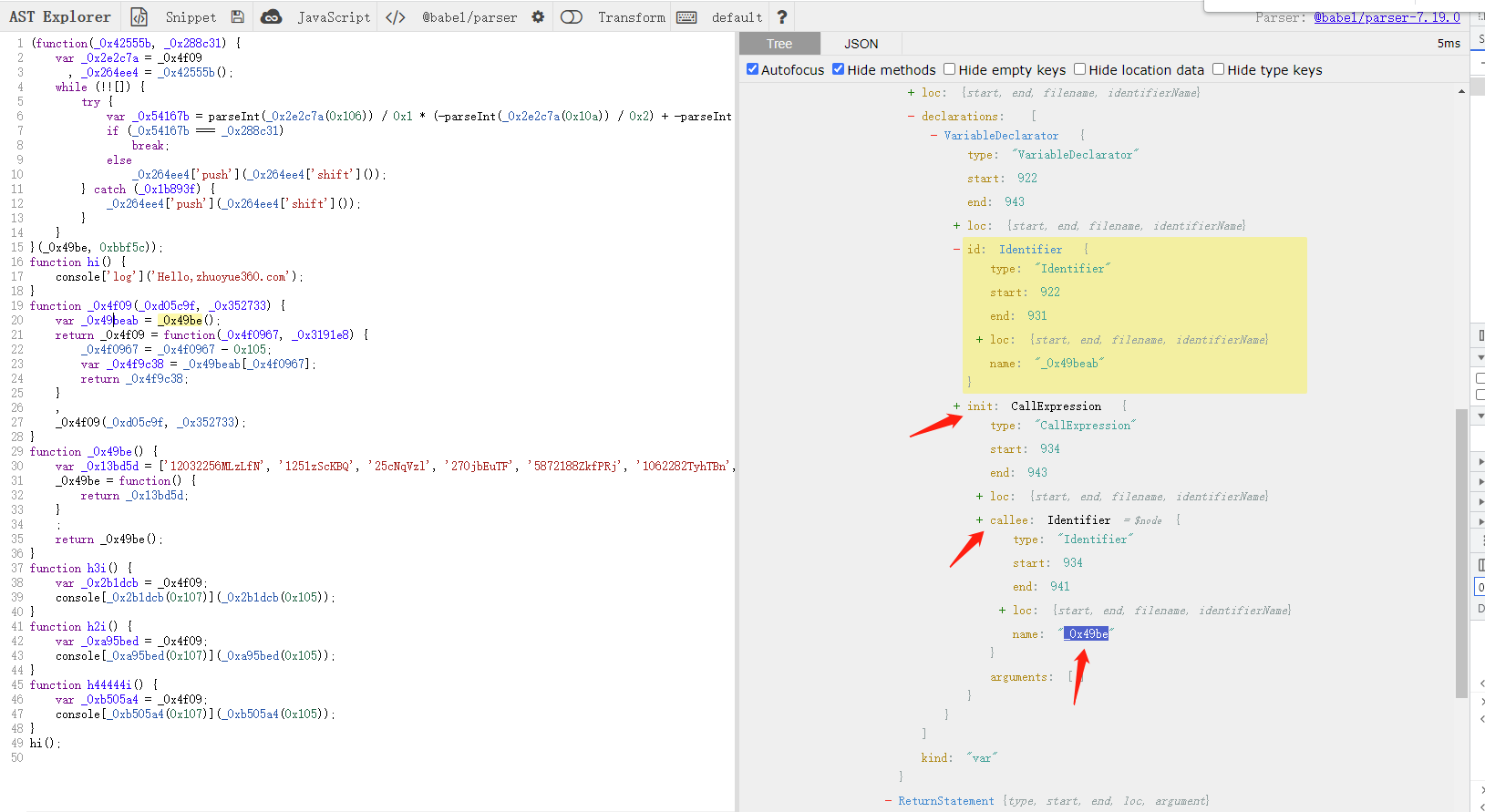

AST入门与实战(一):基于babel库的js反混淆通用模板

AST入门与实战(一):基于babel库的js反混淆通用模板 首发地址:http://zhuoyue360.com/jsnx/106.html 1. 模板代码

通用模板来源自菜老板的知识星球.

const fs require(fs);

const types require("babel/types");

const parser require("babel/parser")…

x64内核实验6-进程

x64内核实验6-进程 这里写目录标题 x64内核实验6-进程进程结构体头文件(很长可以直接看后面的重要属性介绍)进程结构体主要属性的介绍 进程结构体头文件(很长可以直接看后面的重要属性介绍)

首先来看一下进程结构体完整的定义&am…

矩阵爆破逆向之条件断点的妙用

不知道你是否使用过IDA的条件断点呢?在IDA进阶使用中,它的很多功能都有大作用,比如:ida-trace来跟踪调用流程。同时IDA的断点功能也十分强大,配合IDA-python的输出语句能够大杀特杀!

那么本文就介绍一下这…

[frida] 01_食用指南(持续更新)

导读

开发环境

版本号描述操作系统Win11-21H2内部版本号22000.588Python(venv)Python3.7.1frida --version15.0.18

frida PC食用指南

D:\Python\Python371\Scripts\frida.exe --help 交互式执行

REM 直接指定目标进程:KartRider.exe(或者带参数-n&am…

【逆向】03-20扩大节 c++代码完成 ;类当作函数参数却调用了析构函数疑难分析

和上一节的代码相比,本文章主要修复了上一篇文章代码中PE类中的Analyze函数,这样不管是Before_Stretch_Data还是Stretch_Data,Shrink_Data,在这个函数中都可以分析出PE结构

另外新添加了函数Expand_Section函数,可以自…

数据采集,逆向学习,练手某国民应用

摘自个人印象笔记,图不完整可查看原笔记:https://app.yinxiang.com/fx/c021af2d-9b6f-42fc-af05-71cf7c929e1c某某源码获取

安装夜神模拟器,在模拟器上安装wx,打开“wx指数”小%程%序%用RE管理器找到根目录下的wxapkg后缀的文件&…

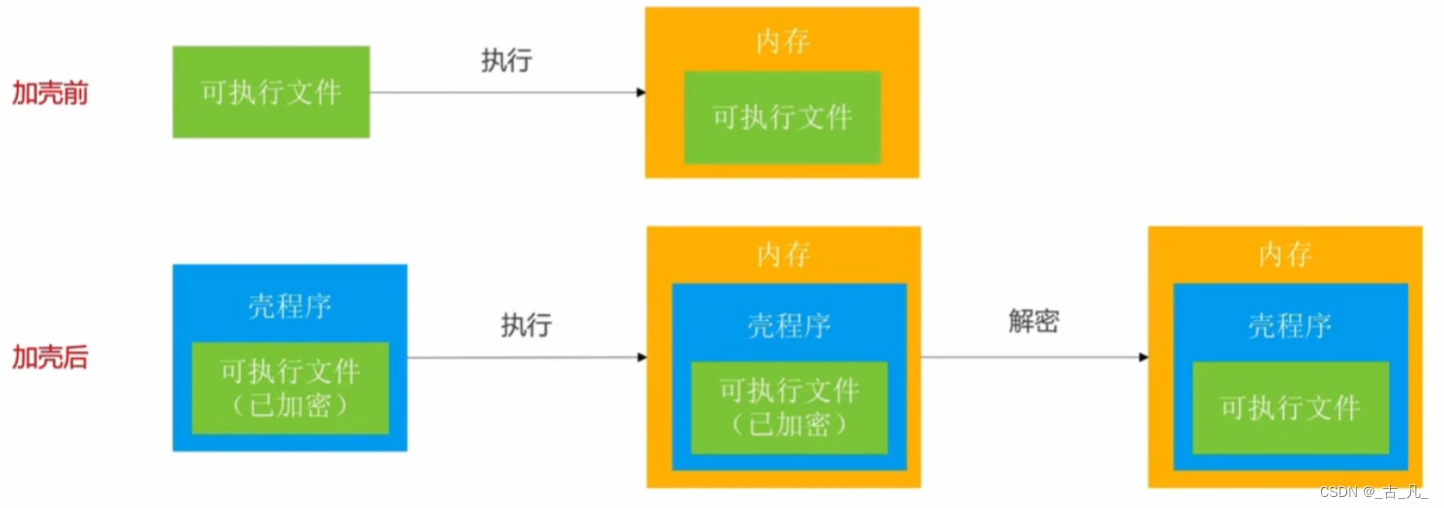

安卓逆向之二 安卓加固原理及实现

要进行安卓逆向就要的对加固和实现有一定的了解。下面是我推荐的几篇文章先读一下:

基础知识篇 1:Android加固原理(基础篇)

https://www.cnblogs.com/bmjoker/p/11831479.html

脱壳运行时先运行壳的application的attachBaseCon…

一次成功的wx指数接口调用,一次失败的wx指数接口调用

一次成功的接口调用

本来只是做一个wx指数接口的调用,python代码如下:

urllib3.disable_warnings()

page SessionPage()

state page.post(urlhttps://search.weixin.qq.com/cgi-bin/wxaweb/wxindex,json{"openid": "xxxxxxxxxxx"…

【2021.12.25】ctf逆向中常见加密算法和编码识别

【2021.12.25】ctf逆向中常见加密算法和编码识别(含exe及wp) 文章目录【2021.12.25】ctf逆向中常见加密算法和编码识别(含exe及wp)0、前言1、基础加密手法2、base64(1)原理:(2&#…

瑞数5逆向过程(纯补环境)

声明:本文仅作学习交流,请遵守法律法规,不要恶意爬取网站。

演示网址(先解码)

瑞数5

瑞数5的防护措施和瑞数4基本相似 瑞数5第一次请求会返回412以及一个cookie-A, 响应的html中有一段自执行函数&#x…

Android逆向解析加壳与脱壳技术

加壳

加壳是指在 APK 文件中插入额外的代码或数据,使得原始代码难以被分析和反编译。通常加壳是为了保护软件的知识产权或者防止逆向工程。下面是 Android 加壳的一般流程:

选择加壳工具:选择合适的加壳工具进行加壳,比如市面上…

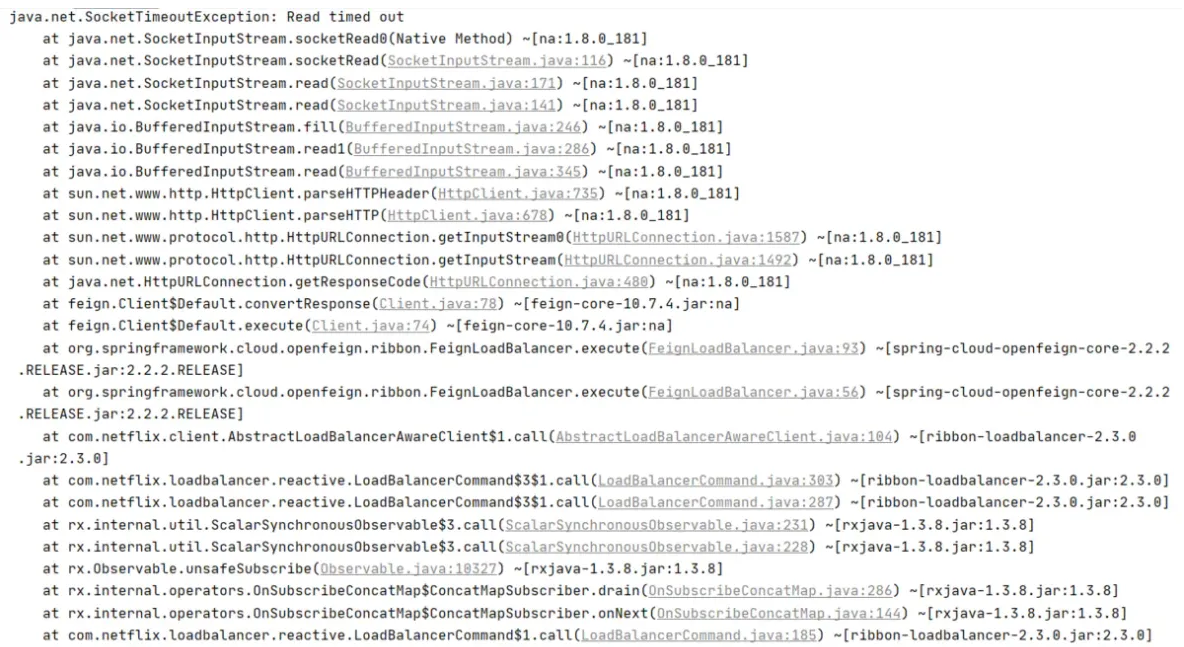

Spring Cloud alibaba之Feign

JAVA项目中如何实现接口调用?HttpclientHttpclient是Apache Jakarta Common下的子项目,用来提供高效的、最新的、功能丰富的支持Http协议的客户端编程工具包,并且它支持HTTP协议最新版本和建议。HttpClient相比传统JDK自带的URL Connection&a…

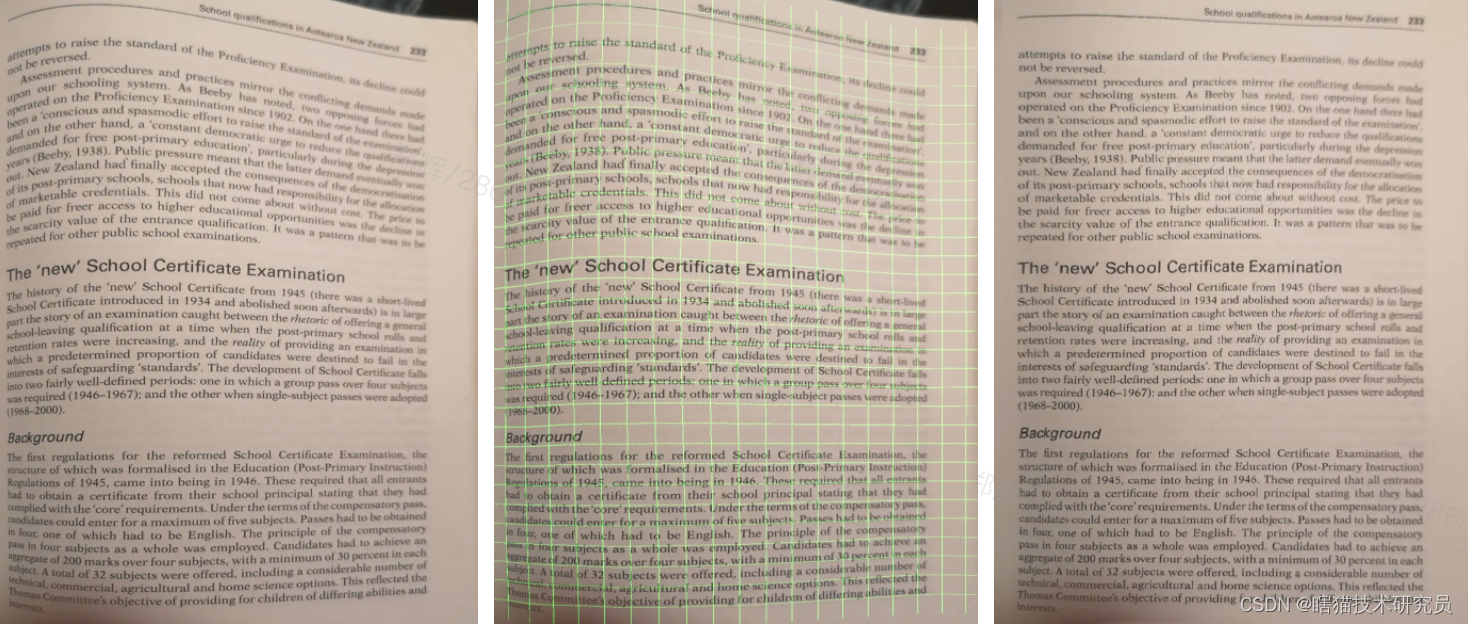

扫描全能王文档矫正逆向记录

背景

扫描全能王有个功能是将弯曲的文本拉直成平直的文本。在扫描全能王的app上,这个功能的入口在拍书籍的tab。同时在图片编辑页面,也有个按钮可以触发这个功能。它的效果大概如下。 这篇文章主要介绍如何逆向这个算法

初步定位

对扫描王apk初步逆向…

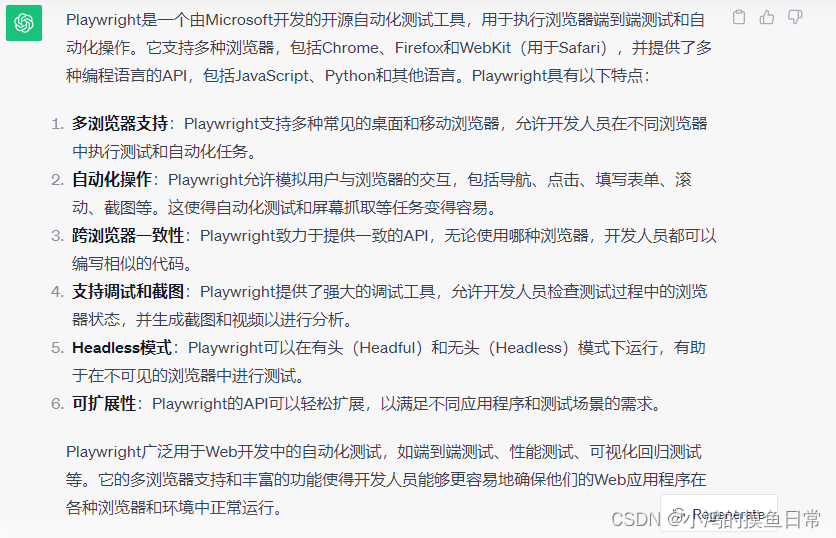

Python最强自动化神器Playwright!再也不用为爬虫逆向担忧了!

版权说明:本文禁止抄袭、转载,侵权必究! 目录 一、简介+使用场景二、环境部署(准备)三、代码生成器(优势)四、元素定位器(核心)五、追踪查看器(辅助)六、权限控制与认证(高级)七、其他重要功能(进阶)八、作者Info一、简介+使用场景

Playwright是什么?来自Chat…

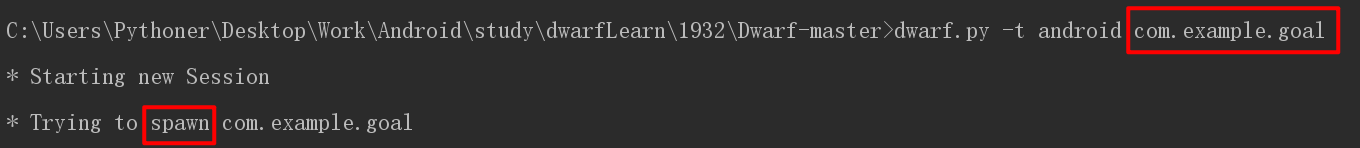

Dwarf调试器介绍

Dwarf介绍

Dwarf是一个基于Frida开发的调试器,它继承了Frida敏捷、优雅、支持多平台的特性,而GUI界面则是基于PYQT5构建。 它具有强大的静态分析能力(基于Radare2和Unicorn),以及强大的动态分析能力(Frida提供的各种API),且扩展性…

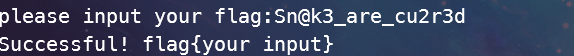

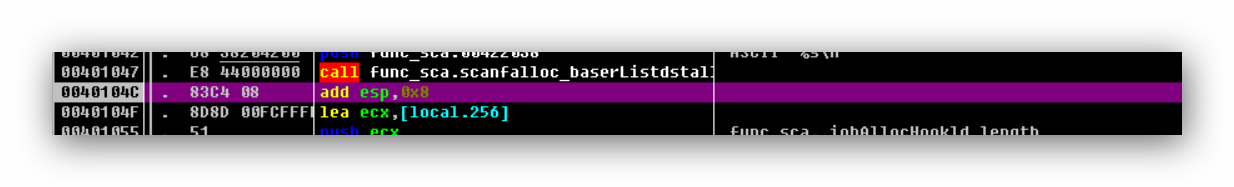

scanf汇编的实现过程

出于好奇,探究下scanf汇编怎么工作的,练习下思路。

// func_scanf.cpp : Defines the entry point for the console application.

//#include "stdafx.h"int main(int argc, char* argv[])

{char password[1024];printf("please input p…

frida - 2.hook使用

frida hook 方法

下面是frida客户端命令行的参数帮助 Frida两种操作模式 1.attach 模式 将一个脚本注入到 Android 目标进程,即需要App处于启动状态, 这意味着只能从 当前时机往后hook。 frida -U -l myhook.js com.xxx.xxxx参数解释: -U 指定对USB设备操作 -l 指定…

[滴水逆向]03-12 pe头字段说明课后作业,输出pe结构

#include <iostream>

#include <windows.h>

using namespace std;

#pragma warning(disable:4996)

//DOC结构

typedef struct _DOC_HEADER

{WORD e_magic;WORD e_cblp;WORD e_cp;WORD e_crlc;WORD e_cparhar;WORD e_minalloc;WORD e_maxalloc;WORD e_ss;WO…

逆向角度看JNI C++

逆向角度看JNI C类结构

1.首先看多重继承

代码如下

classTest.h class Base1

{

public:virtual void vb1f() {printf("Base1 vb1f");}virtual void vf() {printf("Base1 vf");}

};class Base2

{

public:virtual void vb2f() {printf("Base2 vb2f&q…

Android 逆向入门保姆级教程

作者:37手游移动客户端团队 前言 什么是 Android 逆向开发? Android 逆向开发是指对已发布的 Android 应用进行分析和破解,以了解应用程序的内部工作原理,获取应用程序的敏感信息,或者修改应用程序的行为。逆向开发可…

[ACTF新生赛2020]easyre 题解

1.查壳

32位文件,加了UPX壳 2.手动脱壳

使用Ollydbg

UPX是一个压缩壳,运行了UPX将我们要运行的已经压缩的程序解压,才是真正的程序入口点OEP

我们需要将跟着汇编代码,找到程序真正的入口点

使用ESP定律可以快速定位 按下F7&…

![[ScyllaHide] 04 ScyllaHide配置报错原因定位](https://img-blog.csdnimg.cn/img_convert/1de33a138d25c6c128fa0dfee80def95.png)

![[ScyllaHide] 05 ScyllaHide的Hook原理](https://img-blog.csdnimg.cn/img_convert/5bb2c20e371e97bf783ad570119a3773.png)

![【每日逆向】BUUCTF--[ACTF新生赛2020] easyre](https://img-blog.csdnimg.cn/84ea09655eb3496cb5db400816930735.png)

![[newstarctf2023] --RE wp](https://img-blog.csdnimg.cn/img_convert/f8efec8c9d89046a9ff6a1cabfe0a109.png)

![[第七届蓝帽杯全国大学生网络安全技能大赛 蓝帽杯 2023]——Web方向部分题 详细Writeup](https://img-blog.csdnimg.cn/img_convert/58b8c6b6a86fed973e6fba1d21753664.png)

![[ScyllaHide] 00 简单介绍和使用](https://img-blog.csdnimg.cn/img_convert/607410c37cc8f0560361dfaea304cdc9.png)

![[ScyllaHide] 03 PEB相关反调试](https://img-blog.csdnimg.cn/img_convert/322d70d00b1248332b0359fe9e5c29ae.png)

![[MRCTF2020]Transform1](https://img-blog.csdnimg.cn/direct/5bbd79eac25a46d4aa98d8b6f39d0b1b.png)

![[x64dbg] 实战01 - 参数打印/修改参数内容(条件断点、命令、脚本)](https://img-blog.csdnimg.cn/c0a47f4ed5fd4956861391472ae4a5e1.png)

![[华为杯研究生创新赛 2023] 初赛 REV WP](https://img-blog.csdnimg.cn/fbf3817cca904f3caa73e2ff31e9252c.png)

![[ScyllaHide] 02 InjectorCLI源码分析](https://img-blog.csdnimg.cn/img_convert/4feb93435fba48c53a9039503d0823a5.png)

![[ScyllaHide] 01 项目概览](https://img-blog.csdnimg.cn/img_convert/a64dad9ecc4a36b3c9edfc90b505a03d.png)

![buuctf [HDCTF2019]Maze的手脱upx和花指令](https://img-blog.csdnimg.cn/df8e0f9eb14f49e9befc04e90e6a022c.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAdl8zNDgzNjA4NzYy,size_17,color_FFFFFF,t_70,g_se,x_16)

![Android关于Xposed使用[逆向]](https://img-blog.csdnimg.cn/2019022615375244.png)

![[frida] 01_食用指南(持续更新)](https://img-blog.csdnimg.cn/61e75dad8aa041dab95b79d81e03e101.png)

![[滴水逆向]03-12 pe头字段说明课后作业,输出pe结构](https://img-blog.csdnimg.cn/39529be2e97549769a3a9d3fc7f61447.png)

![[ACTF新生赛2020]easyre 题解](https://img-blog.csdnimg.cn/43d6921a80f2489c954adea1845b38b3.png)